| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- AWS SSA

- 개인정보보호법

- 클라우드서비스

- 클라우드 자격증

- 네이버클라우드

- RDS

- Burp Suite

- ncp

- 클라우드자격증

- 파일시그니처

- 공개키

- 클라우드보안

- AWS

- AWS SAA

- 보안컨설팅

- 인스턴스

- 취약점

- 와이어샤크

- isms

- 정보보호

- 정보보안

- azure

- 클라우드

- ISMS-P

- mysql

- metasploit

- 로드밸런서

- Iam

- 로그분석

- EC2

- Today

- Total

처음 만나는 클라우드 보안

디지털 포렌식 툴(Tool): 파일분석 본문

MS 문서 분석

: MS문서(word, excel, ppt..)와 압축파일(. zip)의 파일 시그니처는 PK로 동일

: MS문서의 확장자를. zip 파일로 변경 => 압축 해제후 'docProps' > 'core.xml' 확인

사진 파일 분석

EXIF데이터 파싱

: 스마트폰(애플, 삼성) 촬영 사진의 메타데이터 (공간, 시간)는 모두 *EXIF로 저장된다.

: 분석툴을 활용하여 EXIF 파일을 분석하여 사진과 관련된 정보를 수집할 수 있다.

* EXIF(exchangeable image file format) 란?

: 디지털 카메라의 이미지 파일 안에 저장되어 있는 촬영날짜, 위치, 카메라 제조사 등의 정보를 저장하는 파일 형식을 말한다.

- Autopsy 활용

참고)

GPS 위경도 값은 30~60m의 오차범위가 있음을 유의

개인정보 보호를 위해 SNS (카카오톡 전송, 페이스북, 인스타그램 등) 업로드 사진들은 EXIF데이터가 모두 삭제된 형태로 공유된다.

파일시그니처 분석

: 파일시그니처에 대한 분석은 대부분 툴에서 *카빙(Carving) 기능으로 제공된다. 하지만, 자동화 분석의 일률적인 한계로 모든 가능성이 검토되어 오탐이 발생할 수 있다. 따라서, 최종 분석 판단은 분석자에 의해 직접 이루어진다.

*파일 카빙 (File Carving)이란?

파일 자체의 바이너리 데이터를 통해 비할당 영역의 파일을 복구하는 방식을 말한다.

시그니처분석시 가장 많이 참조되는 사이트 => 게리케슬러

[GCK's library] https://www.garykessler.net/library/file_sigs.html

File Signatures

ACKNOWLEDGEMENTS The following individuals have given me updates or suggestions for this list over the years: Devon Ackerman, Nazim Aliyev, Marco Barbieri, Vladimir Benko, Arvin Bhatnagar, Jim Blackson, Keith Blackwell, Sam Brothers, David Burton, Alex Cai

www.garykessler.net

- 파일 시그니처 분석실습

인터넷 히스토리 분석

: 인터넷이 사용되는 초반 웹사이트의 방문 속도 개선을 목적으로 히스토리 (접근기록)을 남겨두었다. 최근 히스토리는 디지털 포렌식에서 사용자의 접속기록을 확인하는 용도로 사용된다.

히스토리의 주요 정보 => 방문 사이트, 방문시간, 방문 횟수, 검색 키워드, 주로 사용 이메일, 메일 제목, 로그인 시간 등

- 분석 툴: BrowsingHistoryView

: 사용자의 웹 관련 접근기록을 열람할 수 있다.

- 검색 포털별 URL 패턴

: 포털 사이트별로 URL 검색 패턴을 특정할 수 있다. 이를 통해 사이트별 검색기록을 열람할 수 있다.

ex) GOOGLE 검색 : Search?q=

ex) NAVER : &query="

- 디코딩(Decoding) 툴

: 유니코드로 작성된 URL 분석 결과를 비롯한 모든 인코딩 자료를 손쉽게 해독할 수 있다.

[Cyber Chef] https://gchq.github.io/CyberChef/

레지스트리 분석

레지스트리(Registry)란?

: 윈도우 시스템 구성 정보를 저장한 데이터베이스를 말한다. 프로세스의 종류, 기억장치의 용량, 응용 소프웨어에서 취급하는 파일 타입 등이 기록되어 있으며, 포렌식 분석에선 필요한 정보를 자동으로 추출하는 툴들이 활용된다.

- 키값 분석

*에폭 타임(Epoch Time)

: 유닉스의 시각표시법으로, 1970년 1월 1일 0시 0분 00초 (UTC)부터 경과시간을 초로 환산한 정수 값을 의미한다.

[컨버팅 URL]https://www.epochconverter.com/

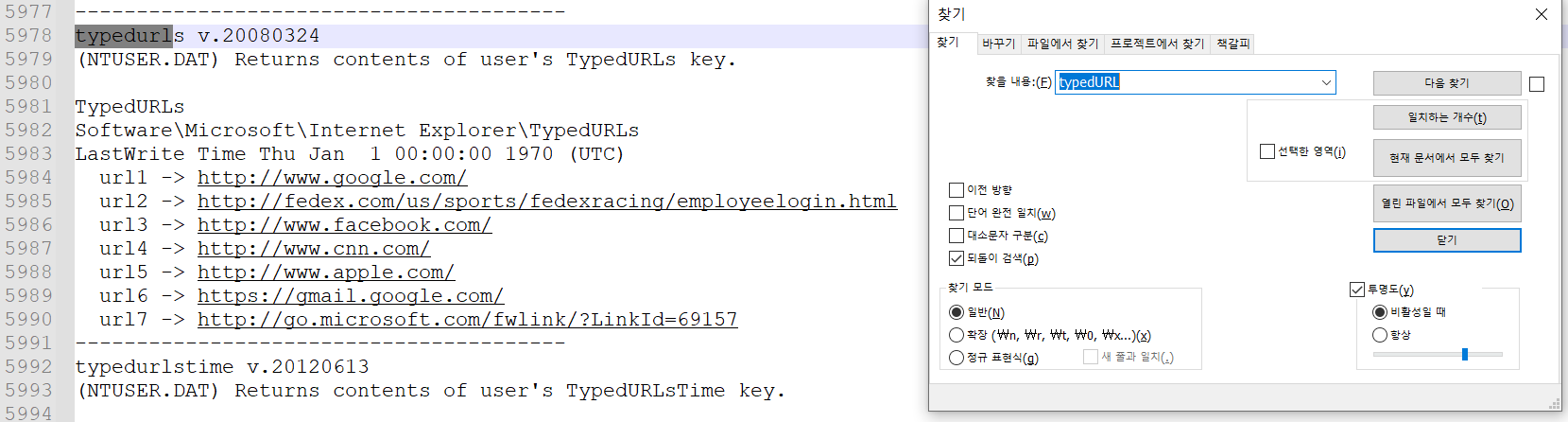

- WRR.exe

: 레지스트리 분석 툴

* DHCP(Dynamic Host Configuration Protocol)

: 호스트의 IP주소와 각종 TCP/IP 프로토콜의 기본 설정을 클라이언트에게 자동적으로 제공해주는 프로토콜을 말합니 다. 위 예시에선 DHCP 서버 192.168.1.1로부터 할당받은 IP주소로 192.168.1.4가 확인되었다.

- rr.exe

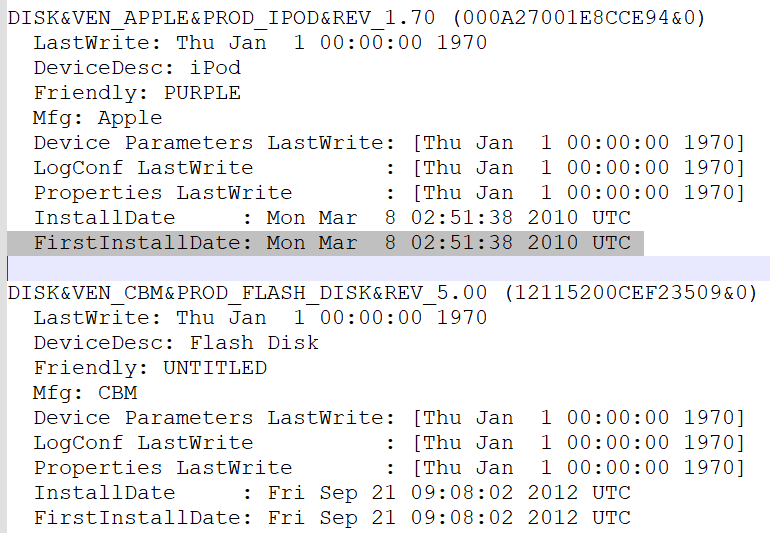

: 레지스트리 분석 툴

Typed URL

시스템에 부여된 IP

USB (ipod) 사용날짜 확인

각종 툴을 활용한 포렌식

- Astro Grep

: Grep 명령어 실행 프로그램

- 프리패치(Prefetch File) 분석

: 윈도의 부팅(Boot Prefetch), 응용프로그램(Application petched)의 최근 실행 정보들을 확인할 수 있다.

[프로그램 다운로드] https://www.nirsoft.net/utils/win_prefetch_view.html

- Link파일

: 탐색기를 통해 파일 또는 볼륨을 오픈할 땐 아래 경로로 roaming profile생성 (파일 정보, 볼륨 등등이 저장됨)

ex) 바탕화면의 바로가기 파일 (경로: C:\Users\username\AppData\Roaming\Microsoft\Windows\Recent)

- Shortcut & Jumplist

: 참조 파일의 볼륨과 경로, 크기, 처음 접한 컴퓨터의 MAC 주소 등이 나와있다. 포렌식에서 원본 파일이 유실된 경우 유용한 자료가 될 수 있다. ex) 브라우저 > 우클릭 > 최근 방문한 웹사이트 목록

- WFA.exe

참고자료

https://www.sony.co.kr/electronics/support/articles/S500078506

https://whitesnake1004.tistory.com/248

https://ko.wikipedia.org/wiki/%EC%9C%A0%EB%8B%89%EC%8A%A4_%EC%8B%9C%EA%B0%84

https://jwprogramming.tistory.com/35

참고) 해킹에 대한 포렌식 판별 절차

Backdoor(Registry) 재부팅 로딩이 가능하도록 C:\users~~\tmp\user.account.dll

: 프로세스 트리에서 보이지 않는 곳에 백도어 프로그램을 설치 => 레지스트리 확인

해당 dll파일에 대한 MAC Time (Modify time 등) 확인 => 이것이 True or False

True => MAC time 이전으로 특정 이벤트 발생하였는지 확인: Event log확인 // 생성, 변경, 접근 파일 확인

False => 파일 시스템 MFT Entry와 MAC Time을 비교한다. 일치 -> True로 치부, 불일치 -> MFT Entry타임으로 진행

'디지털 포렌식' 카테고리의 다른 글

| 와이어샤크를 이용한 네트워크 포렌식 문제풀이 (2) | 2022.05.31 |

|---|---|

| 디지털 포렌식 기법: FTK Imager & Autopsy 실습 (0) | 2022.05.21 |

| 디지털 포렌식 기초: 파일시스템과 해쉬값 (0) | 2022.05.20 |

| 네트워크 포렌식: 와이어샤크를 활용한 문제 풀이 (0) | 2022.05.20 |

| 레지스트리 포렌식 & 프리패치 포렌식 (0) | 2022.05.20 |