| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- 파일시그니처

- isms

- ISMS-P

- Iam

- 보안컨설팅

- azure

- RDS

- AWS SAA

- metasploit

- mysql

- 네이버클라우드

- 로그분석

- 클라우드서비스

- EC2

- 와이어샤크

- ncp

- 취약점

- 정보보호

- Burp Suite

- 클라우드

- 개인정보보호법

- AWS SSA

- 클라우드 자격증

- 로드밸런서

- 인스턴스

- 클라우드보안

- 공개키

- 클라우드자격증

- 정보보안

- AWS

- Today

- Total

처음 만나는 클라우드 보안

[AWS] 클라우드 서비스 보안 점검 가이드 본문

용어정리

- 자산(Asset): 가치를 지닌 것 ex) 유형자산-부동산, 금품 / 무형자산 - 지적재산, 평판, 이미지 등

- 위협(Threat): 외부, 내부로부터 발생하는 자산에 대해 침해하는 것 ex) 재해, 사고, 악성코드, 악의적 의도의 사람 등

- 위험(Risk): 자산이 위협으로부터 손실을 일으킬 가능성

ADT캡스 인포색 AWS 클라우드 보안 점검 가이드

1. 계정관리

1.1 관리자 계정

관리자의 AdministarationAccess와 같은 Full Acess가 부여된 계정이 다수 존재할 경우 담당자의 확인이 필요함.

1.2 IAM사용자 계정의 단일화

AWS IAM계정은 1인 1계정 발급을 원칙으로 하며, 1인의 다수 계정 보유를 지양해야 한다.

참고) AWS Identity and Access Management(IAM)은 AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스입니다. IAM을 사용하여 리소스를 사용하도록 인증(로그인) 및 권한 부여(권한 있음)된 대상을 제어합니다.

1.3 IAM사용자 계정 식별 관리

태그를 설정하여 해당 리전이나 사용자를 식별 할 수 있어야 한다.

1.4-1.5 Key Pair 보관 및 관리

AWS EC2에 키페어는 ‘2048비트 SSH-2 RSA 키’이며, 리전당 최대 5천 개까지 보유할 수 있다.

AWS S3 버킷에 키를 보관하는 방법이 있지만, 버킷에 대한 권한 관리를 철저히 해야 한다.

my. S3에 키를 보관해도 괜찮겠다.

1.6 MFA설정

멀티팩터인증(Multi Factor Authentification)으로, AWS로그인시 아이디, 패스워드 뿐 아니라 MFA 디바이스인증을 통해 다중 요소를 포함시킴으로써 보안을 강화할 수 있다. ex) MFA를 통한 모바일 디바이스 등록, 앱 설치를 통한 인증 동기화

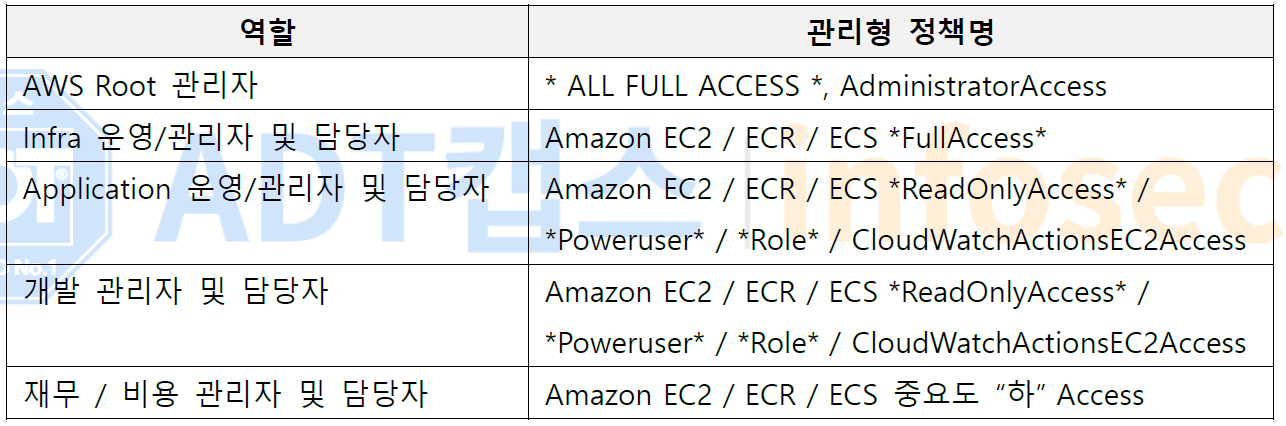

2. 권한관리

대상 관리자들에 대한 그룹생성 => 그룹에 대해 정책 연결

사용자 생성시 유의할 점

ex) DB관리자 이름: RDS_admin_01, RDS_admin_02, RDS_admin_03 ... (IT관리 지침)

2.3 S3 보안 정책 관리

버킷 권한 관리

참고) AWS Redshift: 아마존에서 제공하는 데이터 웨어하우스 서비스. 기업에서는 데이터 웨어하우스 서비스를 통하여 DB통합 관리를 구축하여 경영의사결정에 활용할 수 있다.

2.4 Access Key 관리

- KMS (Key Management Service): 암호화키를 관리하는 서비스 ex) key.pem, TLS 서버용 공개키 등등

- Secret Manager: 비밀번호를 관리하는 서비스 사용처) DB PW

- SSH 키의 인바운드 설정

111.20.30.7/32 --> IP전체 (4옥텟)을 모두 확인한다. => 현재 내 자신의 IP만 접속 가능

111.20.30.0.24 --> IP3옥텟까지만 확인 / 같은 부서끼리 접속 가능함

- Security Group VS NACL

Security Group : 모두 거부 or 모두 허용 / 시스템(EC2, RDS) 전용 방화벽

NACL (Network Access COntrol List): 허용과 모두 거부가 있으며 네트워크(VPC, Subnet) 전용 방화벽이다.

: 번호가 작을 수록 우선순위가 높으며, 100단위로 작성됨

: 가장 아래쪽에는 모두 거부가 배치됨

: 방화벽 Rule-Set 작성규칙과 동일하다.

감사 VS 통제

통제(Control): 위험을 줄이기 위해 사용하는 것

감사(Audit): 통제가 위험을 잘 감소키키는지를 확인하는 것 (로그기록 열람 필요)

감사를 위한 AWS서비스 : Cloud Trail 서비스를 통하해 감사를 위한 사용자 및 API를 추적기능을 제공한다.

참고) 감사를 위한 로그명령어 (추적 가능한 증거를 위한 로그가 중요)

ㅇcat auth.log | awk '{print $1,$6}' | sort | sort -rn | head -10

참고자료

'클라우드 기초 > Amazon AWS' 카테고리의 다른 글

| [AWS 프로젝트] Route53 지리 위치 라우팅 설정 & Cloudwatch (0) | 2022.07.02 |

|---|---|

| [AWS프로젝트] 주제 & 아키텍처 소개 (with 오로라DB) (0) | 2022.07.01 |

| [AWS] 빈스톡으로 인프라 구축하기 (feat.테라폼) (0) | 2022.06.22 |

| [AWS] Cloudwatch & 경보생성 (0) | 2022.06.21 |

| [AWS] DevOps를 위한 Cloudformation (0) | 2022.06.21 |