| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 개인정보보호법

- 보안컨설팅

- 클라우드자격증

- 클라우드보안

- 정보보호

- AWS

- 파일시그니처

- metasploit

- 인스턴스

- 클라우드 자격증

- 취약점

- 와이어샤크

- AWS SSA

- 네이버클라우드

- RDS

- ncp

- isms

- Iam

- 공개키

- azure

- Burp Suite

- EC2

- 클라우드서비스

- 정보보안

- 클라우드

- 로드밸런서

- ISMS-P

- 로그분석

- AWS SAA

- mysql

- Today

- Total

처음 만나는 클라우드 보안

Check Point: Smart View 둘러보기 (Record, Smart dashboard) 본문

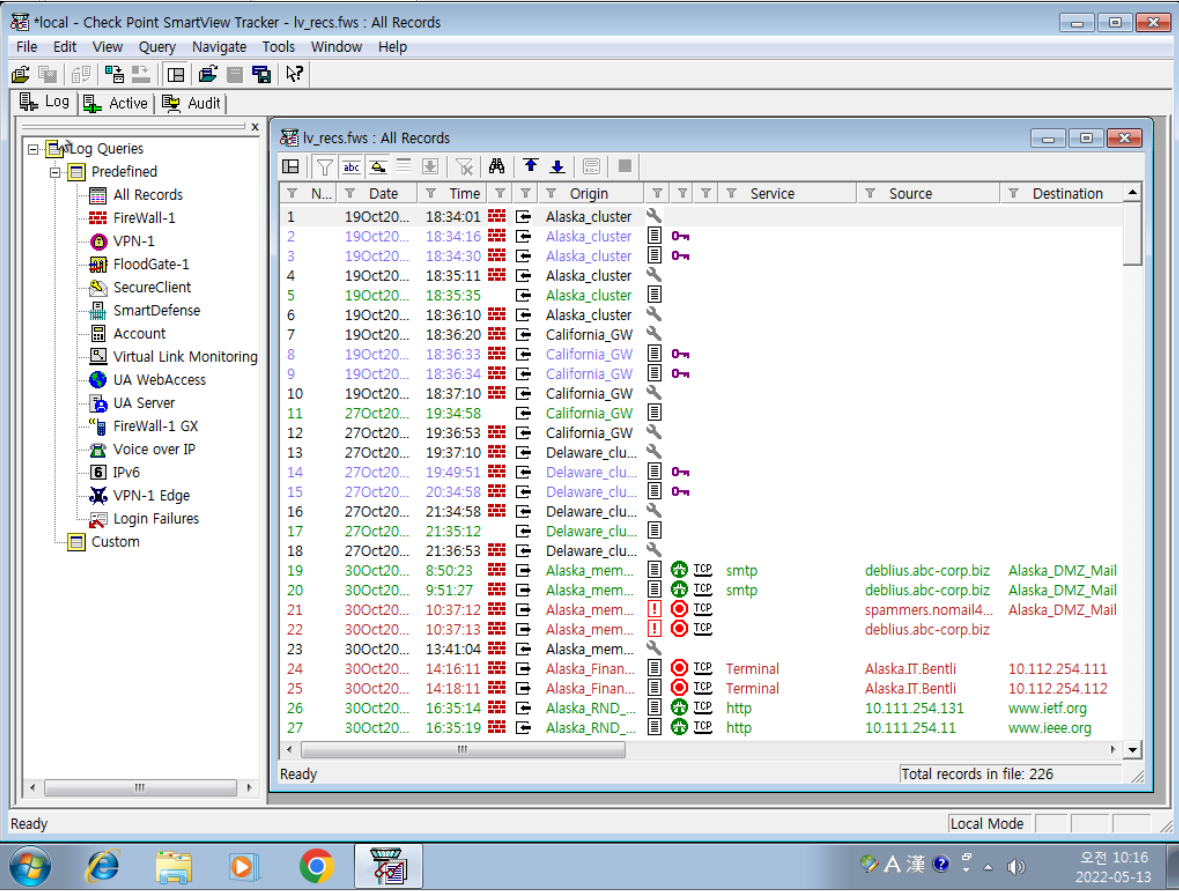

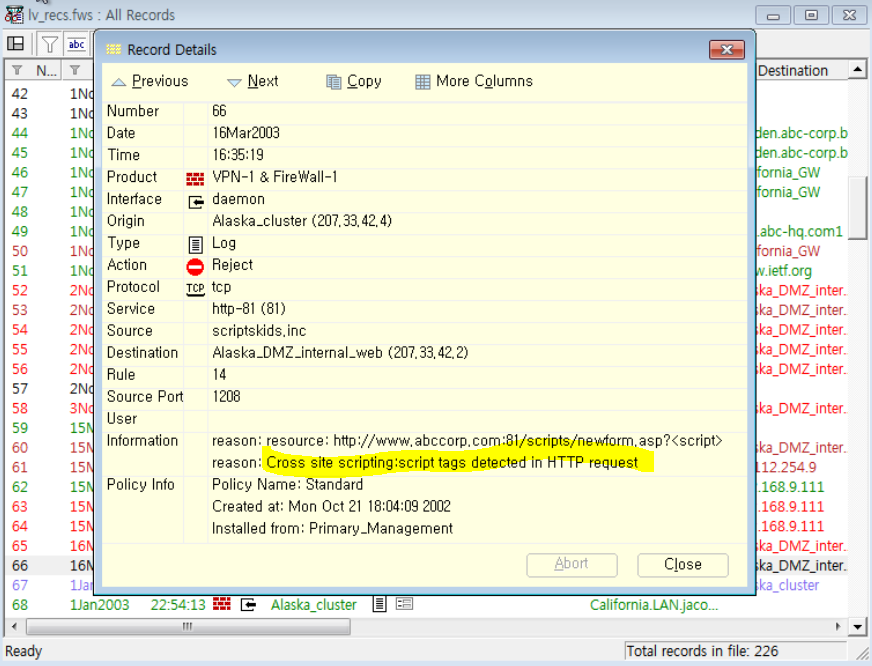

1. Smart View Tracker

Smart View Tracker 실행 > All Records : 방화벽에 의해 차단된 상세 내용을 분석한다.

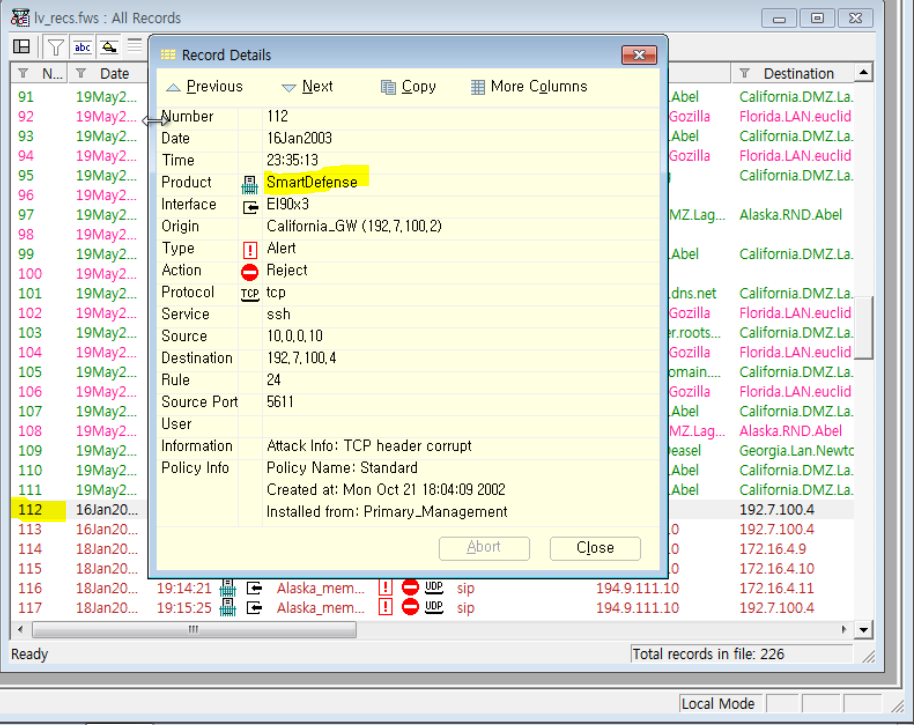

Smart Defence: 패킷의 정보를 보고 접근 허용 또는 거부를 판단하는 방식을 뜻한다.

Rules: 24번째 규칙에 의해 차단되었다.

Information: TCP header가 corrupt (헤더 조작) SSH를 통한 Brute force나 Dictionary공격 가능성이 높다.

ex) 패킷이 1분에 100개 요청됨 => 자동화 스크립트일 가능성이 높음 => Smart Defense 차단

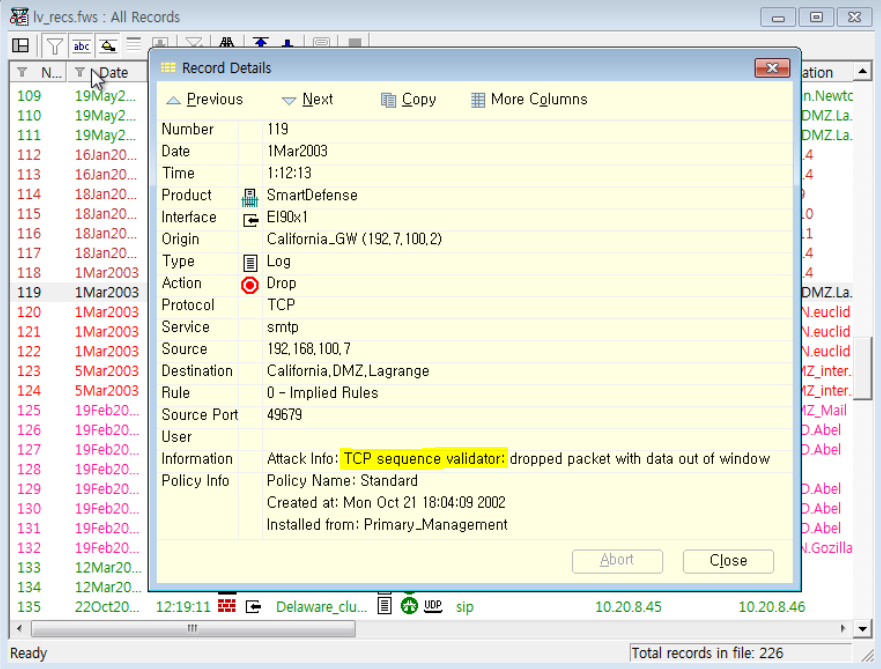

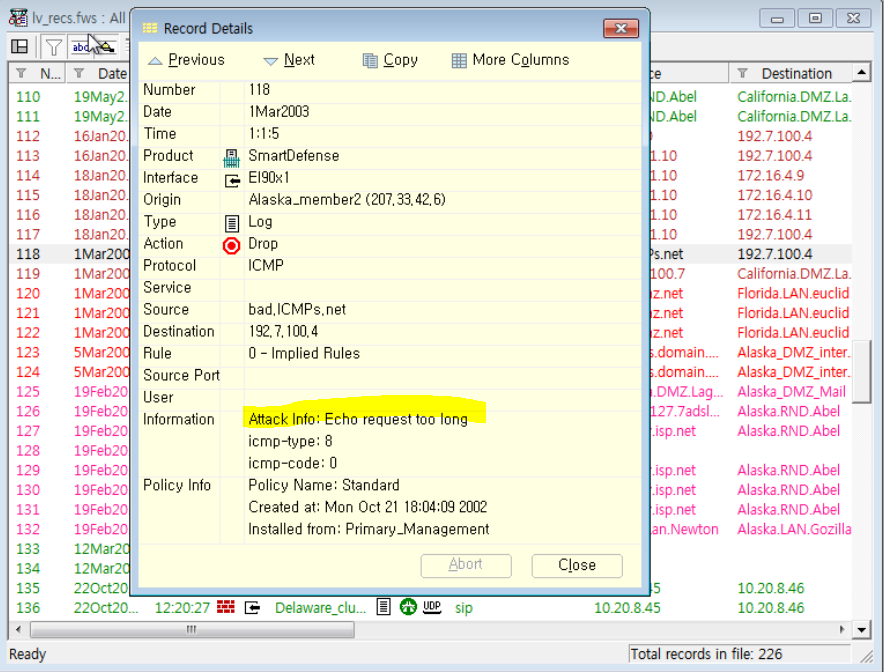

Echo Request를 윈도에서 보내면 32byte, 리눅스에서는 보내면 64byte, 따라서 65byte가 넘으면 비정상적임

참고) Ping of Death 발송

- ICMP Echo Request를 -d 65000 => 65000 bytes로 설정

ICMP (Internet Control Message Protocol)

: IP, UDP는 패킷의 중도 누락에 대한 후속조치가 없다 --> 대신, ICMP를 통해서 버려진 이유를 요청자에게 전달한다.

: 반면, TCP는 패킷의 중도 누락 발생시 재전송 요청을 통해 순차 처리한다. (Connection Oriented)

패킷 누락에 대한 5개 메시지_4쌍 질의

:5개의 오류메세지: Destination Unreachable, Time Exeeded, Parameter Problem, Redirect(경로 변경), Source Quench(발신지 억제)

: 4쌍의 질의 응답: 대부분 Echo Request(8번), Echo Reply(0번)가 쓰임 (나머지 세 쌍은 잘 안 쓰임)

XSS 공격 (Cross Site Scripting)

: 웹서버에 공격 스크립트를 업로드하여 방문(클라이언트) 브라우저를 공격하는 기법을 말한다. 스크립트의 노출을 막기 위해 난독화가 이루어지며, 주로 랜섬웨어 유포에 활용된다.

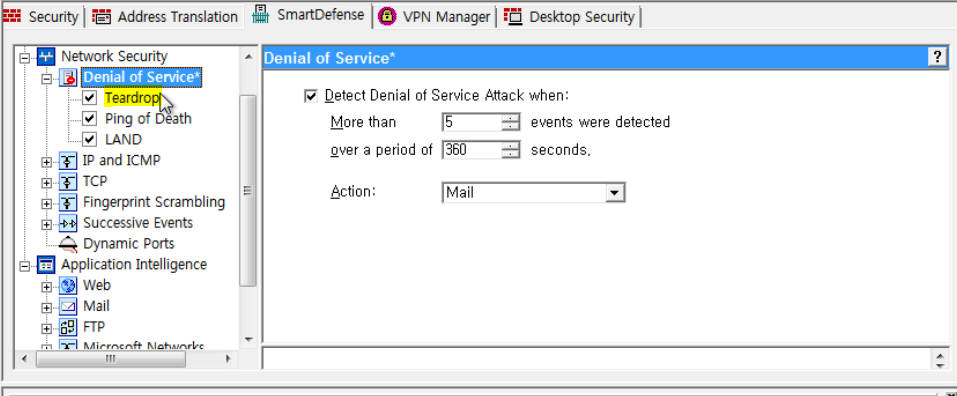

2. Smart dashboard

다계층 방어를 구현하du Packet filtering의 한계를 보완한다. 기능을 많이 켜 두면 속도 저하가 발생한다.

다계층 방어란?

Network Interlligence(ex.초당 개수 제한), Application Intelligence(ex. 패턴 매칭 기법)을 함께 적용

1) Network Interligence

아래 공격수법을 선택하여 차단할 수 있다.

TearDrop: 패킷을 잘게 나누어 보내면서 순서(Offset값)를 조작한 수법 => 재조립을 불가능

LAND: 출발지 IP를 도착지 IP로 기입해 속이는 공격법

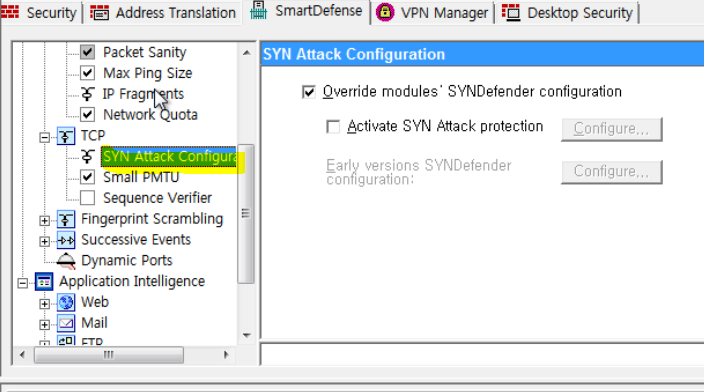

SYN Attack Configuration

: 수신받은 통신에 대해 방화벽이 대신 SYN를 보낸다. 만약 ACK 없이 다시 SYN만 돌아온다면 공격자로 간주하고 차단한다. ACK가 돌아오면 정상적인 3-way-handshaking으로 판단하고 Server에게 전달한다.

명칭참고 - Cisco: TCP intercept, CheckPoint: SYN Defender

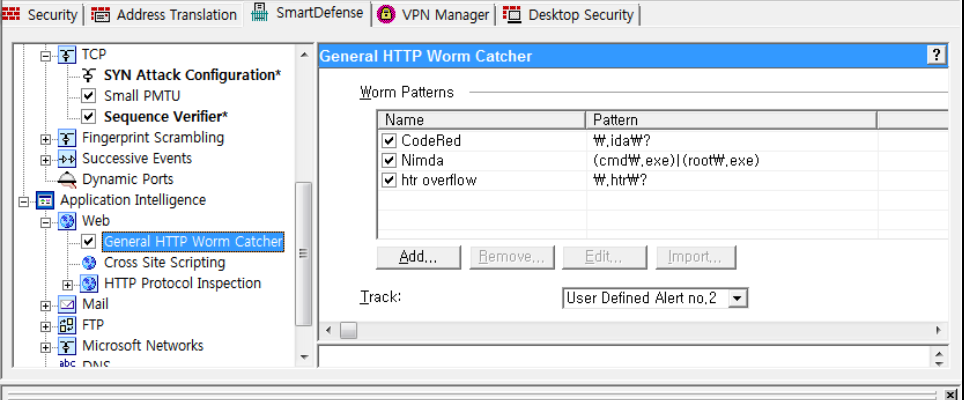

2) Application Interlligence

General HTTP Worm Catcher

(cmd\. exe) 또는 (root\. exe)의 패턴이 포함되어 있다면 차단한다. 백 슬레쉬(\)는 Escape문으로써. 를 문자로 처리해준다.

참고) Wiki와 같이 업로드가 많은 서버에선 애초에 html태그가 아닌 [ ]를 사용하여 스크립트 공격이 원천 차단된다. (꼭 패턴을 읽어 차단하지 않아도 되는 경우)

'정보보안' 카테고리의 다른 글

| 웹서버 구축 & 웹방화벽(Modsecurity) 올리기 (0) | 2022.05.16 |

|---|---|

| 침입탐지 시스템(IDS) - snort, suricata, 패턴 읽기 (0) | 2022.05.13 |

| Check Point 설치 및 기본적인 SPI방화벽 구성하기 (0) | 2022.05.12 |

| 방화벽 (Firewall)이란? 기본 구성, 배치 방법 (0) | 2022.05.12 |

| SQLmap 인젝션 자동화 실습 : Window 2003 server (0) | 2022.05.12 |