| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 정보보안

- metasploit

- ncp

- 클라우드서비스

- AWS

- 클라우드보안

- 와이어샤크

- azure

- EC2

- 파일시그니처

- AWS SSA

- 개인정보보호법

- ISMS-P

- 인스턴스

- RDS

- 로드밸런서

- 클라우드자격증

- Iam

- 공개키

- 네이버클라우드

- 보안컨설팅

- AWS SAA

- 클라우드

- 클라우드 자격증

- 정보보호

- Burp Suite

- 취약점

- 로그분석

- mysql

- isms

- Today

- Total

처음 만나는 클라우드 보안

암호화 실습: Wireshark를 활용한 SSH 접속 암호화 패킷 확인하기 본문

Metasploitable2 SSH접속, Wireshark로 패킷 캡쳐 스니핑 가능할지 확인하기

1. Metasploitable2에서 새로운 계정을 생성한다. (ID: black, PW: icecream)

2. Window의 cmd를 통해 ssh접속을 시도한다.

$ ssh 192.000.5.130 -l black

(-ㅣ은 해당 계정으로 로그인하겠다는 뜻)

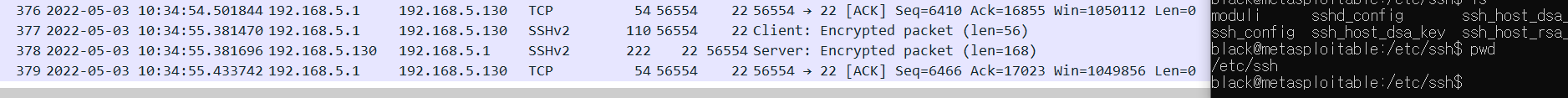

3. Wireshark 캡처를 시작하고, cmd를 통해 몇가지 리눅스 명령어를 전달해 패킷을 형성한다.

리눅스 명령어

- pwd // 현재 디렉토리 어디인지 확인

- whoami // 공격자들이 어떤 권한을 획득했는지 확인할 때 많이 사용됨

- ls -l

- last // 마지막 로그인 시간

- w // 현재 접속자 목록

- lastb // 로그인 실패한 사용자

- lastlog // 모든 사용자의 로그인 내역

- history // 지금까지 사용했던 명령어 목록

- uname -r // 커널 버전 확인

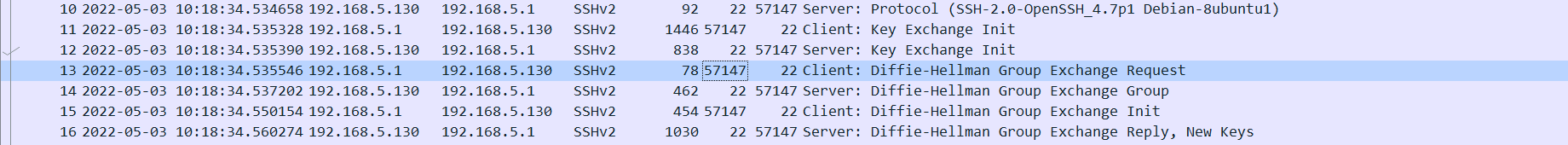

4. Wireshark에 캡처 된 패킷을 확인한다.

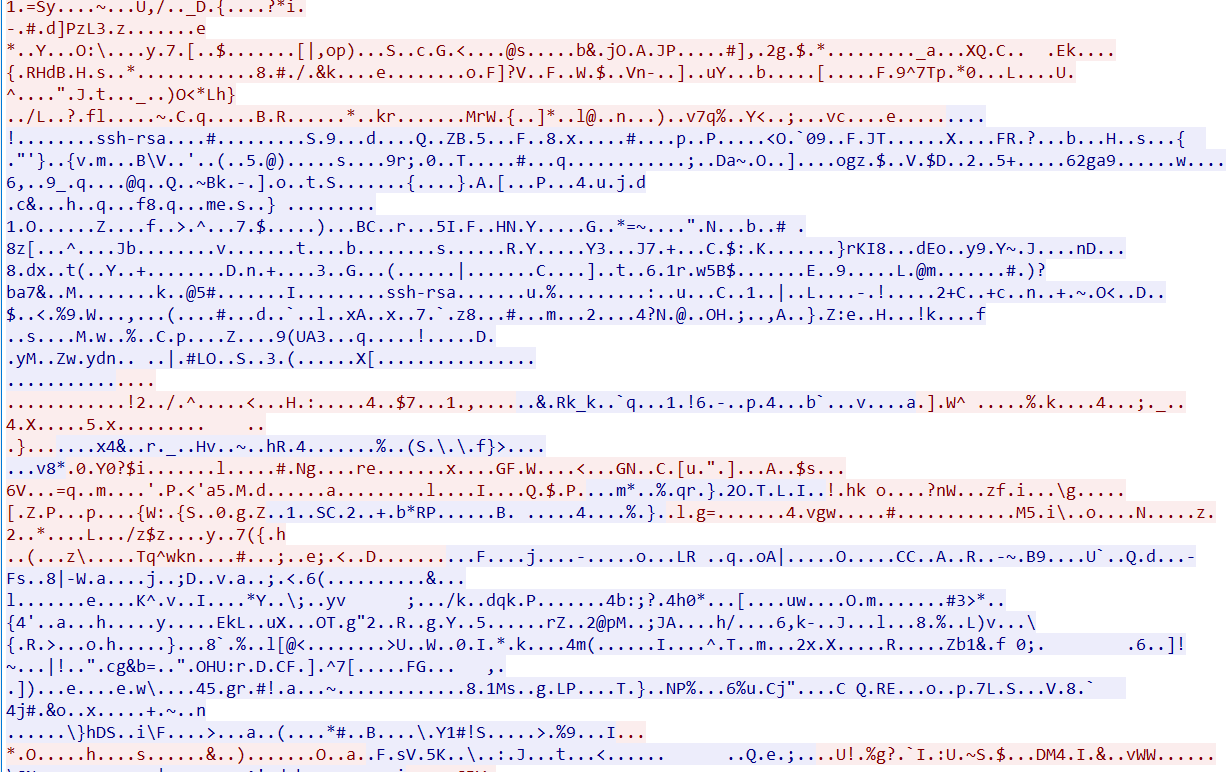

Follow > TCP내역을 확인하면, 처음엔 서로의 암호화키를 확인하고 교환하는 내용이 평문으로 적혀있다. (빨간색-Client, 파란색-Server) 틈틈히 Diffie-Helman, Sha256, RSA등의 암호화 방식들이 눈에 띈다.

암호화 체계가 확립된 후 (키교환 완료) 이하 내용은 모두 암호화(Encrypted)되었다.

(작성보류)

Hash값 비교

공개키의 해쉬값을 확인한다.

SSH접속당시 : RSA key fingerprint is SHA256:BQHm5EoHX9GCiOLuVscegPXLQOsuPs+E9d/rrJB84rk.

black@metasploitable:/etc/ssh$ sha256sum ssh_host_rsa_key.pub

3f34b674e6c77bf4d6a0c335276a58c08dae54227bed8f8c0500eb2c3f71b85d ssh_host_rsa_key.pub // Base 64임

디코딩 결과 : m ~v惡<umm|4M og7[

'정보보안' 카테고리의 다른 글

| Metasploit를 활용한 시스템 해킹 실습 (0) | 2022.05.03 |

|---|---|

| 약점(Weakness)과 취약점(Vulnerability) (0) | 2022.05.03 |

| 암호화 핵심정리 (0) | 2022.05.03 |

| 암호화(encryption) 대칭키 공개키 그리고 해쉬함수 (0) | 2022.05.02 |

| 칼리 리눅스와 Metassploit2를 활용한 해킹실습 환경 구축 (0) | 2022.04.29 |