| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- AWS SSA

- 로드밸런서

- mysql

- 클라우드서비스

- 클라우드보안

- AWS SAA

- 취약점

- 인스턴스

- AWS

- ncp

- 클라우드

- ISMS-P

- 공개키

- 와이어샤크

- 파일시그니처

- azure

- 정보보호

- metasploit

- 클라우드 자격증

- Iam

- 클라우드자격증

- isms

- 개인정보보호법

- EC2

- Burp Suite

- 로그분석

- 네이버클라우드

- 정보보안

- 보안컨설팅

- RDS

- Today

- Total

처음 만나는 클라우드 보안

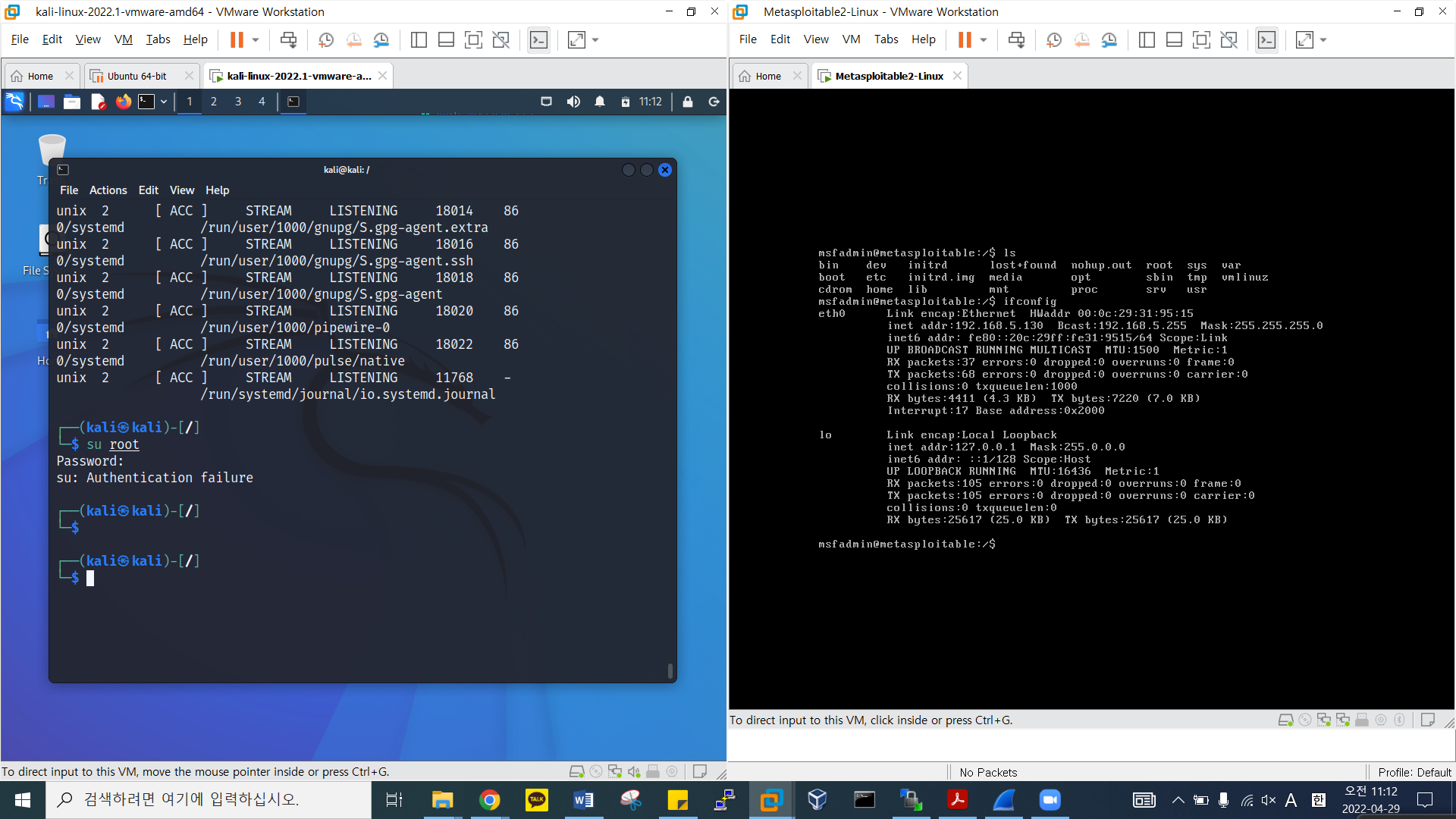

칼리 리눅스와 Metassploit2를 활용한 해킹실습 환경 구축 본문

칼리 리눅스(Kali Linux)

취약점을 제보 eexploit-db.com으로 유명한 Offensive Security 에서 배포하는 리눅스이다. Debian Linux에 각종 해킹 툴과 보안 도구를 설치해서 배포하며 모의 침투 테스트에 필요한 공격용 툴들이 기본으로 200개 설치된다. (무료 설치로 최대 500개 가까운 해킹툴들을 사용할 수 있다.)이전 명칭은 Backtrack이었으나 모 음반사에서 상표권 이의 제기로 이름을 Kali Linux로 변경되었고, 인도 전쟁의 여신 Kali에서 따왔 [수업용 - IP는 VMnetwork를 192.168.5.0/24로 설치]

설치링크: www.kali.org

Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution

Home of Kali Linux, an Advanced Penetration Testing Linux distribution used for Penetration Testing, Ethical Hacking and network security assessments.

www.kali.org

계정 & 비번 : kali & kali

칼리 세팅

시간 맞추기

시계 오른쪽 마우스 > Properties > Time Zone 의 Asia/Seoul 선택

시간의 중요성 -> 로그 기록되는 시간을 확인하기 위해서, 전후관계 확인을 위함임.

자동잠김 해제

메뉴 > setting > Power mangaer > check해제

Metasploitable2 Linux

현재까지 발견된 가장 취약한 Application들을 모아서 설치한 Ubuntu Server 로서 모의침투 테스트의 공격대상 서버로 주로 사용된다. Rapid7사에서 Metasploit(Exploit도구)를 테스트해보기 위한 Victim운영체제가 필요해서 만든 시리즈인데 ~3으로 끝나는 윈도우는 설정이 다소 까다로워 주로 2버전을 사용한다. [수업용IP: 192.168.5.130]

설치링크: https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

Metasploitable - Browse /Metasploitable2 at SourceForge.net

sourceforge.net

계정&비번 : msfadmin & msfadmin

http method GET

GET요청은 주로 페이지 요청 또는 검색할 때 사용

Wireshark검색 – ‘http.request.method == GET’

http method POST

Client 가 body에 정보를 포함시켜 Server에 요청을 보낸다.

Wireshark검색 – ‘http.request.method == POST’

Wireshark검색2 – Find Packet display filter string변환 POST검색

File Signature

파일의 정체성을 나타내는 부분 à 파일 맨 앞부분에 표시

Jpg(jpeg): FF D8 FF E0 ~~~~~ FF D9

Zip, apk, docx, ppt, xlsx: PK (50 4B 03 04)

PDF: %PDF-버전

(Q. Office 확장자에 x가 붙은 이유? Xml의 약자 => 문서를 XML형식으로 통일함)

헥스 에디터

HxD.exe (헥스 에디터): 무료 / Winhex 011editor (비추, 유료 등)

CLOSE_WAIT: 별 다른 데이터 송수신이 없어 연결 종료를 준비중인 상태

Backlog 크기 확인하기

$ sudo sysctl -a | grep backlog // -a 확인

net.ipv4.tcp_max_syn_backlog =128 // 128로 설정되있다. 너무 작다. DoS공격에 취약하다.

*Backlog 크기를 1024로 늘리기 (설정변경)

$ sudo sysctl -w net.ipv4.tcp_max_syn_backlog=1024 // -w: write 항아리를 크게 늘린다.

참고) Backlog가 너무 작으면 쉽게 채워짐

'정보보안' 카테고리의 다른 글

| 암호화 핵심정리 (0) | 2022.05.03 |

|---|---|

| 암호화(encryption) 대칭키 공개키 그리고 해쉬함수 (0) | 2022.05.02 |

| 스캐닝(Scanning) IP 스캔과 Port스캔 (0) | 2022.04.29 |

| 도스(DoS)공격 개념정리 및 실습 (0) | 2022.04.29 |

| 와이어샤크(Wireshark) 파일시그니처의 활용 (0) | 2022.04.28 |