| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- azure

- AWS SSA

- 클라우드 자격증

- 정보보안

- Iam

- 인스턴스

- 클라우드

- AWS SAA

- isms

- 보안컨설팅

- AWS

- 개인정보보호법

- 파일시그니처

- EC2

- 공개키

- ISMS-P

- 클라우드자격증

- 정보보호

- 로그분석

- 네이버클라우드

- mysql

- 클라우드서비스

- 와이어샤크

- 취약점

- Burp Suite

- 로드밸런서

- 클라우드보안

- ncp

- RDS

- metasploit

- Today

- Total

처음 만나는 클라우드 보안

해킹복습-공격대상: Window10 본문

공격대상: Window XP Window 10

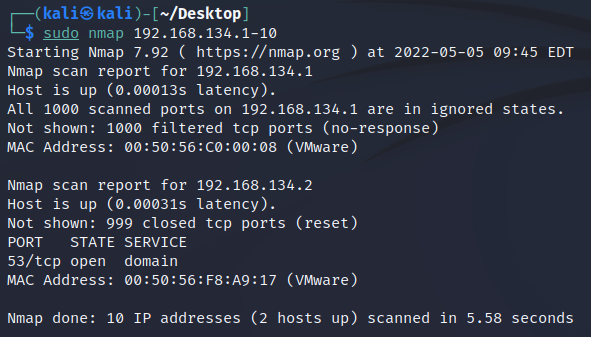

Window XP 포트스캔은 모두 ignored로 떴지만. 은행용으로 사용하던 Window10의 IP가 nmap에 포착되었다.

1. 포트스캔

$ sudo nmap 192.168.134.1-50 // XP의 포트스캔이 안되던 차에, Win10이 우연히 잡혔다.

$ sudo nmap -p- 192.168.134.2 // 접근 가능한 포트를 검색한다.

53 – DNS (domain name service)

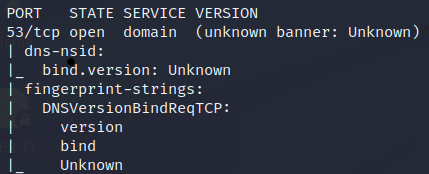

53번 포트 (DNS) 분석

$ sudo nmap -A 192.168.134.2 -p 53

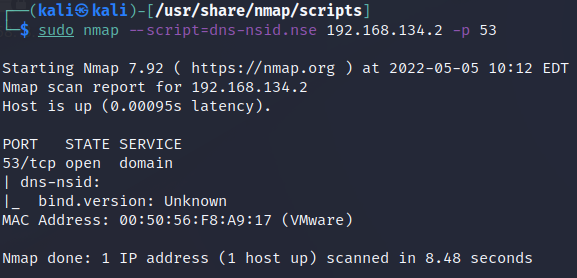

$sudo nmap --script=dns-nsid.nse 192.168.134.2 -p 53

구글 검색결과 msf 해당 공격 모듈로 spoof/dns/bailiwicked_domain 확인됨.

결론 - Window10의 DNS포트(53번)스캔, 사용가능한 msf공격 모듈까지 확인 할 수 있었다. 해당 dns취약점인 'bailiwicked'에 대해 더 학습한 뒤 시도하기로 함

참고자료

포트스캐닝 관련 - https://phoenixnap.com/kb/nmap-scan-open-ports

How to Use Nmap to Scan for Open Ports {Updated 2021}

Nmap is powerful scanning tool for debugging & locating security flaws. Learn how to scan Nmap ports and find all Linux Open Ports.

phoenixnap.com

DNS 백도어 관련 - http://www.securitytube.net/video/7045

Using Dns In Metasploit Backdoors

Description: Hey my friends I made a small tutorial on integrating DNS in Metasploit backdoor executables. If you don’t know about creating backdoors please refer my previous tutorial http://www.securitytube.net/video/6927 .I think most of you know how t

www.securitytube.net

본 게시물은 학습기록을 위한 포스팅입니다. 악의적인 목적으로 이용 시 발생할 수 있는 모든 법적 책임은 자신에게 있습니다.

'정보보안' 카테고리의 다른 글

| SQL 인젝션(Injection)이란? 해킹실습과 대응방안 (0) | 2022.05.10 |

|---|---|

| SQL Injection 실습을 위한 환경 구성하기 (with Win7 server) (0) | 2022.05.09 |

| SQL 기본구동 및 인젝션(Injection) 실습 (0) | 2022.05.04 |

| Metasploit를 활용한 Window7 해킹실습 (0) | 2022.05.04 |

| Metasploit 포트 별 시스템 해킹 실습 (feat. daemon => root전환) (0) | 2022.05.03 |