| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- 로그분석

- 정보보안

- mysql

- metasploit

- ISMS-P

- 개인정보보호법

- Burp Suite

- ncp

- 공개키

- 와이어샤크

- 네이버클라우드

- azure

- Iam

- EC2

- 파일시그니처

- 클라우드서비스

- AWS SAA

- 클라우드 자격증

- 로드밸런서

- 클라우드보안

- RDS

- 보안컨설팅

- 정보보호

- 취약점

- 클라우드

- 인스턴스

- isms

- 클라우드자격증

- AWS

- AWS SSA

- Today

- Total

처음 만나는 클라우드 보안

스캐닝(Scanning) IP 스캔과 Port스캔 본문

1. IP 스캔 - 컴퓨터 가용 여부 확인 (ex. ARP, Ping)

2. Port 스캔 - 접근 가능 포트 확인

스캐닝(Scanning)

정보수집 단계에서 서비스를 제공하는 서버의 작동 여부와 (IP스캔) 제공하고 있는 서비스를 확인(Port스캔)하는 과정을 말한다. 허가 받지 않은 곳에 스캐닝은 사전 공격으로 간주 되어 정보통신망법에 위배된다. 취약점 분석 전문업체 등이 '계약서'를 통해 문서화 하고 점검하는 경우만 허용됨을 유의해야 한다.

1. IP 스캔

: IP주소 대역 중 켜져 있는 시스템을 파악하는 과정 // 네트워크 검색과 보안 진단에 사용되는 'nmap' 유틸리티를 사용

1) ARP(Address Resolution Protocol) 이용하는 방법

$ sudo nmap -sn 192.168.5.0/24

2) Ping을 이용하는 방법

$ sudo nmap -sP 192.168.5.130

$ sudo nmap -sP 192.168.5.100-140

// 범위를 지정할 때 하이픈 사용

2. TCP 포트스캔(Port scanning)

: 시스템에 열려있는 포트를 찾기 위하여 공격자는 공격대상 포트에 순차적으로 SYN패킷을 보낸다.이때 공격 대상의 반환 패킷에 따라 포트가 열려있는지, 닫혀 있는지 판별한다.

1) TCP scan (Open Sacn)

$ sudo nmap -sT 192.168.5.130

완전한 3-way-Handshaking 스캐닝 기법으로, 공격 대상으로부터 ACK를 수신 받으면 포트는 열려있다. 반대로, RST/ACK가 수신되면 포트는 닫혀있다. 정확도는 높지만 공격대상에 공격자가 ACK를 보낸 로그가 남게 된다. (많이 쓰이지는 않는다.)

2) Stealth scan (Half Open Scan)

$sudo nmap -sS 192.168.5.130

3-way-Handshaking 과정에서 공격 대상으로 부터 SYN/ACK를 수신하면, 바로 RTS를 패킷을 전송하여 즉시 연결을 해제 한다. 로그가 남지 않는다.

3)Version scan

$sudo nmap -sV 192.168.5.130

버전 정보를 알 수 있어 이를 통해 취약점 파악이 가능하다.

4) OS Scan

$sudo nmap -O 192.168.5.130

Window는 135번, 139번, 445번 포트를 통해 파일 및 폴더를 공유하기 때문에 열린 포트들이다. Linux의 경우, PRC Blind로 111번 포트가 열린포트이다. OS Scan에선 Ping도 보내고, NTP(Nextwork TIme Protocol)등 다양한 프로토콜을 이용해서 운영체제의 정보를 알 수 있다.

5) All sacn

$ sudo nmap -A 192.168.5.130

OS scan + Version + Script = All scan

운영체제, 버전 그리고 스크립트까지 모두 읽어 시간 소요가 길다. -T4를 옵션을 추가하면 조금 빨라질 수 있다. (-T:Timer, 뒤에 숫자가 클수록 빨라진다. 0~6, 너무 빠르면 누락 발생)

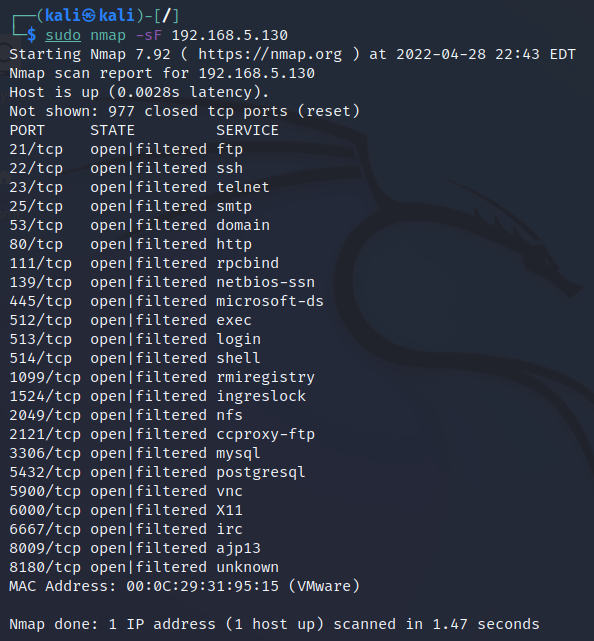

6) FIN scan : 000001

$ sudo nmap -sF 192.168.5.130

SYN대신 FIN패킷을 보내서 스캐닝하는 방법이다. 비정상 포트 수신이기 때문에, 미연결 상태에서 FIN을 보내면 열린 포트에선 응답이 없고, 닫힌 포트만 RST를 보냄다. => 포트 구분이 가능

7) Null scan : 000000

$ sudo nmap -sN 192.168.5.130

공격자는 TCP flag를 모두 0으로 만들어서 보낸다. TCP/IP로직에 맞지 않기 때문에 NULL을 보내면 열린 포트에선 응답이 없고, 닫힌 포트에선 RST를 보냄다. => 포트 구분 가능

8) X-mas scan: 111111

$ sudo nmap -sX 192.168.5.130

공격자는 TCP flag를 모두 1로 만들어서 보낸다. 당연히 TCP/IP로직에 맞지 않기 때문에, 마찬가지로 열린 포트에선 응답이 없고, 닫힌 포트에선 RST를 보냄다. => 포트 구분 가능 (=> 방화벽을 탐지하기 위한 목적으로도 사용된다.)

'정보보안' 카테고리의 다른 글

| 암호화 핵심정리 (0) | 2022.05.03 |

|---|---|

| 암호화(encryption) 대칭키 공개키 그리고 해쉬함수 (0) | 2022.05.02 |

| 칼리 리눅스와 Metassploit2를 활용한 해킹실습 환경 구축 (0) | 2022.04.29 |

| 도스(DoS)공격 개념정리 및 실습 (0) | 2022.04.29 |

| 와이어샤크(Wireshark) 파일시그니처의 활용 (0) | 2022.04.28 |